La inteligencia artificial está transformando la ciberseguridad, no sólo para los defensores sino también para los atacantes. Cada semana aparecen nuevas herramientas que hacen las campañas de phishing más convincentes, la generación de código más rápida y la ingeniería social más creíble. Los mismos algoritmos que nos ayudan a detectar anomalías ahora se utilizan para crearlas. Es un fenómeno tan fascinante como preocupante.

En este artículo exploramos cómo la IA está cambiando el comportamiento de los atacantes y por qué la defensa más efectiva pasa por comprender qué es “normal” y detectar lo que no lo es. También veremos cómo en Safetybits hemos convertido esa idea en un modelo práctico de detección para entornos industriales, basado en análisis conductual y con estado, alineado con MITRE ATT&CK for ICS.

Hace unos días, el equipo de Threat Intelligence de Google Cloud publicó un informe que muestra cómo los actores de amenazas ya están utilizando la IA para acelerar la fase de reconocimiento, explotación y automatización de los ciberataques.

La conclusión es clara: la IA no inventa nuevos ataques, los amplifica. Pero hay algo que no puede ocultar: el comportamiento.

De IT a OT: la próxima frontera

Las técnicas asistidas por IA ya son comunes en entornos IT: desde el phishing con deepfakes hasta el descubrimiento automatizado de vulnerabilidades. Y si la experiencia nos enseña algo, lo que empieza en IT acaba llegando a OT.

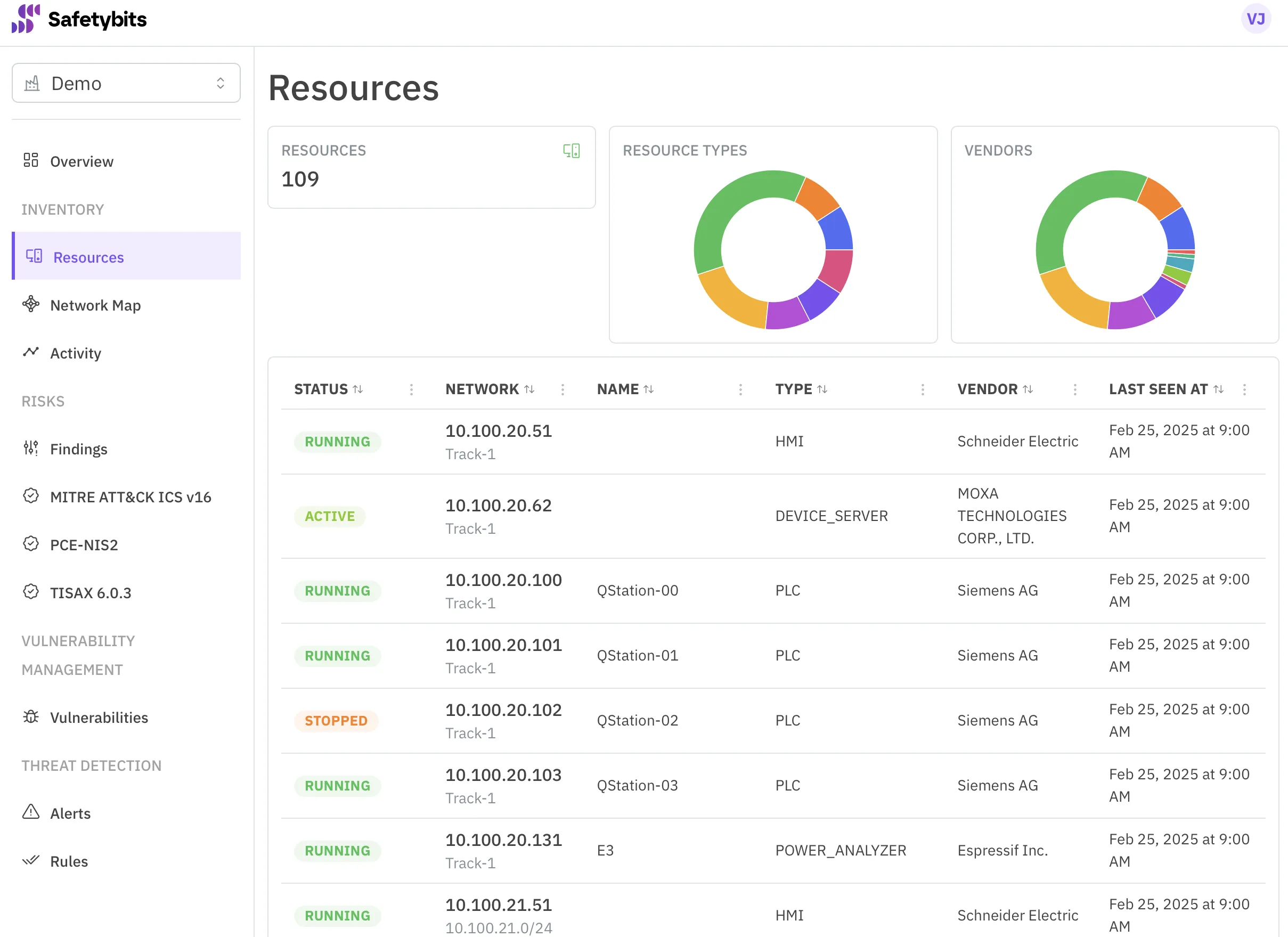

Las redes industriales se están volviendo más conectadas gracias a herramientas de mantenimiento remoto, gateways enlazados a la nube y proyectos de transformación digital. Esa conectividad aporta eficiencia, pero también exposición. Es sólo cuestión de tiempo que los adversarios impulsados por IA apliquen el mismo nivel de automatización y persistencia en los entornos operacionales.

Cuando eso ocurra, los métodos tradicionales de detección no estarán preparados.

Por qué la detección basada en firmas se queda corta

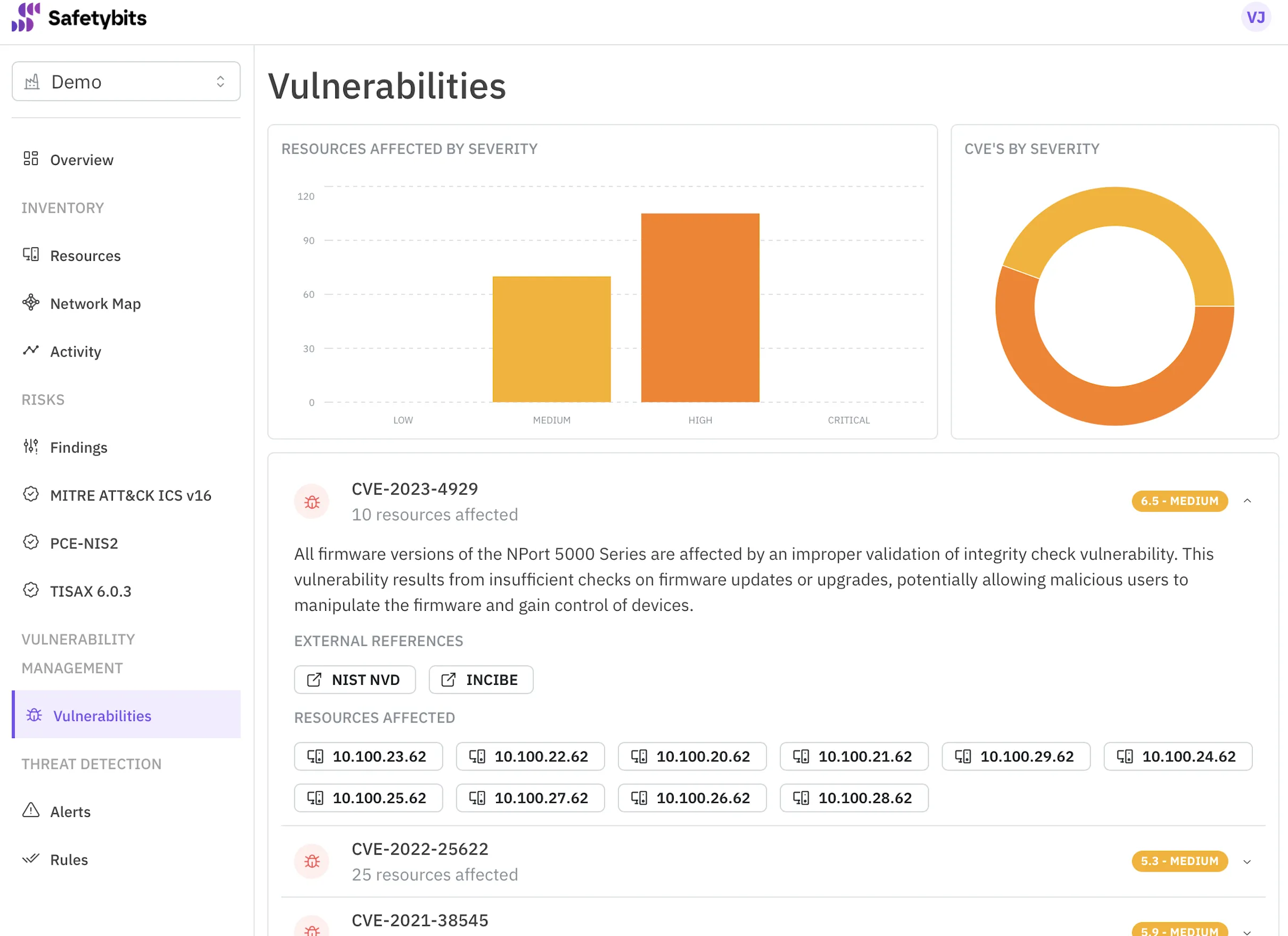

La mayoría de las soluciones de ciberseguridad industrial siguen dependiendo de firmas y patrones de ataque predefinidos, una herencia de los primeros sistemas de detección de intrusiones. Reconocen amenazas conocidas, pero fallan ante algo nuevo, modificado o generado dinámicamente por una herramienta de IA.

La IA puede crear infinitas variaciones de cargas o comandos más rápido de lo que cualquier feed de amenazas puede actualizarse. En OT, donde la comunicación es determinista y los cambios son poco frecuentes, esas variaciones pueden pasar desapercibidas.

Las firmas te dicen lo que se conocía ayer. El comportamiento te dice lo que está ocurriendo ahora.

Detectar lo anómalo: DPI, análisis de comportamiento y detección con estado

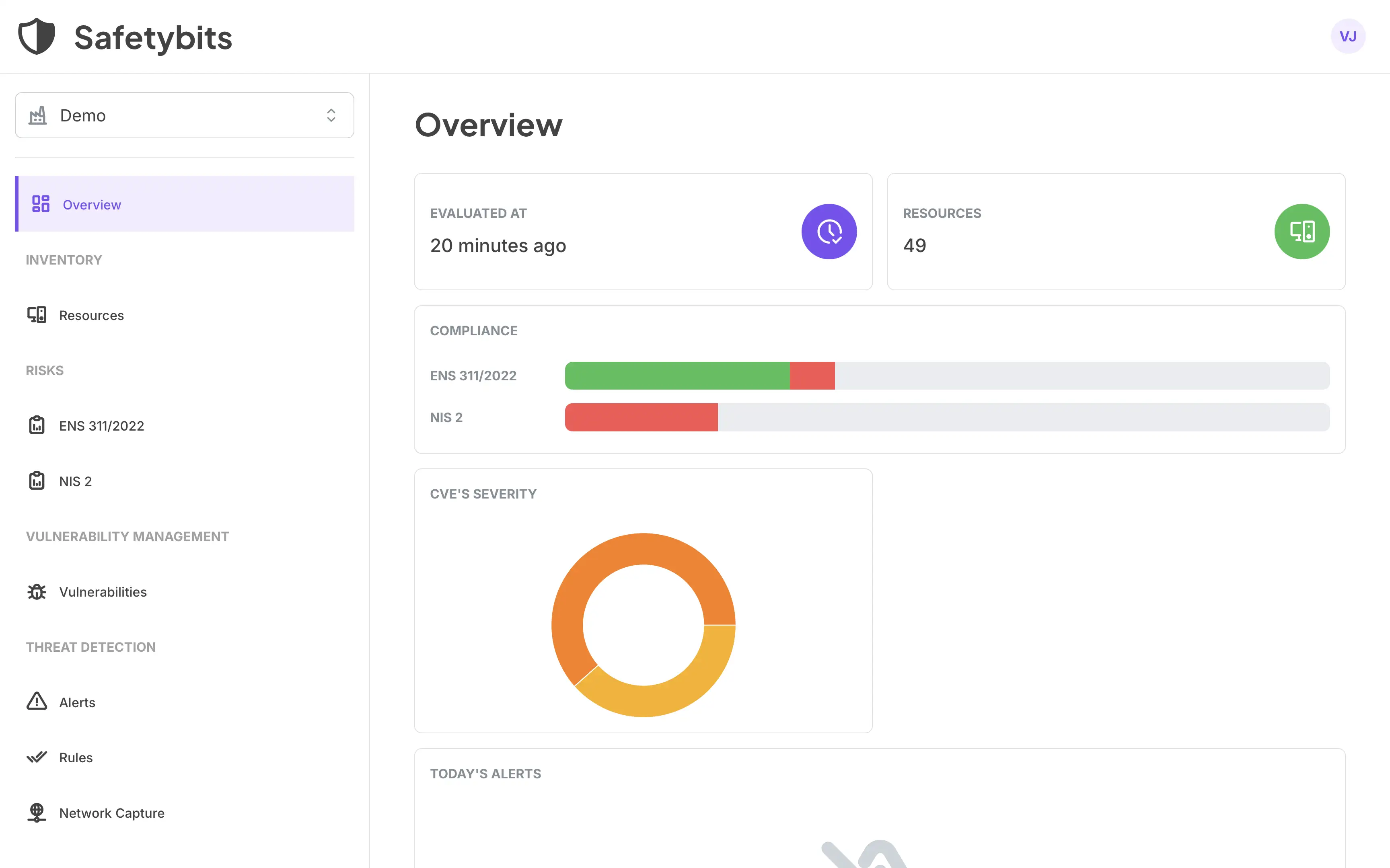

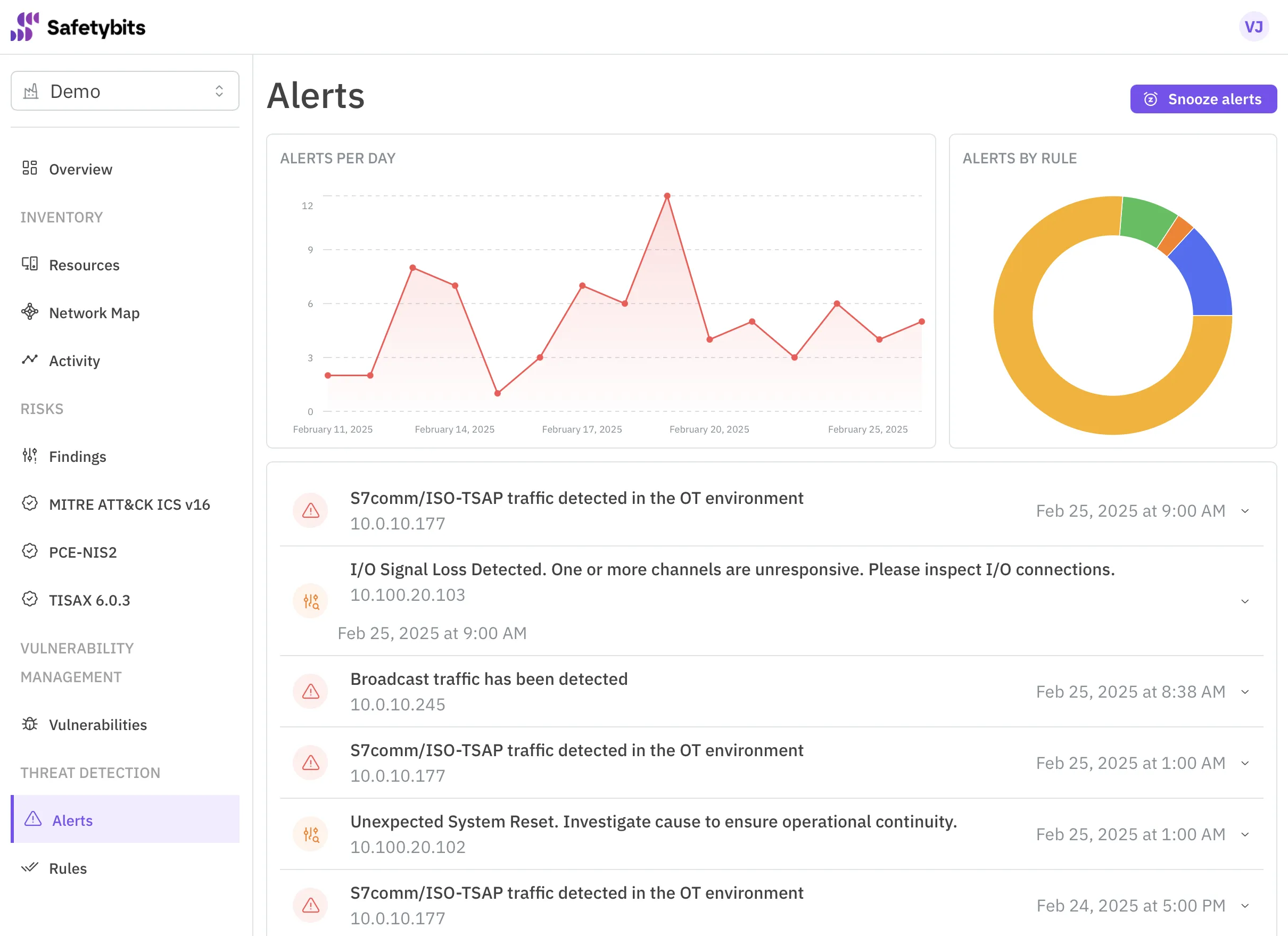

La detección de anomalías de comportamiento en redes OT está en el corazón de la detección de amenazas impulsada por IA. En Safetybits diseñamos nuestro motor de detección bajo un principio simple: entender lo que es normal para poder ver todo lo que no lo es.

Nuestro modelo combina tres capacidades complementarias:

- Inspección profunda de paquetes (DPI) que interpreta protocolos industriales como S7, Modbus, OPC-UA y DNP3, comprendiendo la intención detrás de cada comando.

- Establecimiento de perfiles de comportamiento que aprende el ritmo típico de comunicación entre activos: tiempos, secuencias de comandos y ventanas de mantenimiento.

- Detección con estado y aprendizaje automático que correlaciona eventos a lo largo del tiempo, comprendiendo las transiciones entre estados operativos. Esto permite detectar no sólo anomalías aisladas, sino comportamientos evolutivos que sugieren automatización o compromiso.

Con este modelo híbrido, las anomalías se vuelven inmediatamente visibles:

- Un PLC que recibe comandos de escritura fuera del horario de mantenimiento.

- Un puesto de ingeniería que escanea direcciones inusuales o contacta nuevos puntos en la nube.

- Cambios sutiles en las secuencias de comandos que indican automatización en lugar de control humano.

- Desviaciones repetidas que apuntan a un compromiso progresivo en lugar de un fallo puntual.

Ya sea que el atacante utilice scripts hechos a mano o exploits generados por IA, sus acciones se desvían del comportamiento base, y el análisis con estado garantiza que el contexto no se pierda entre eventos.

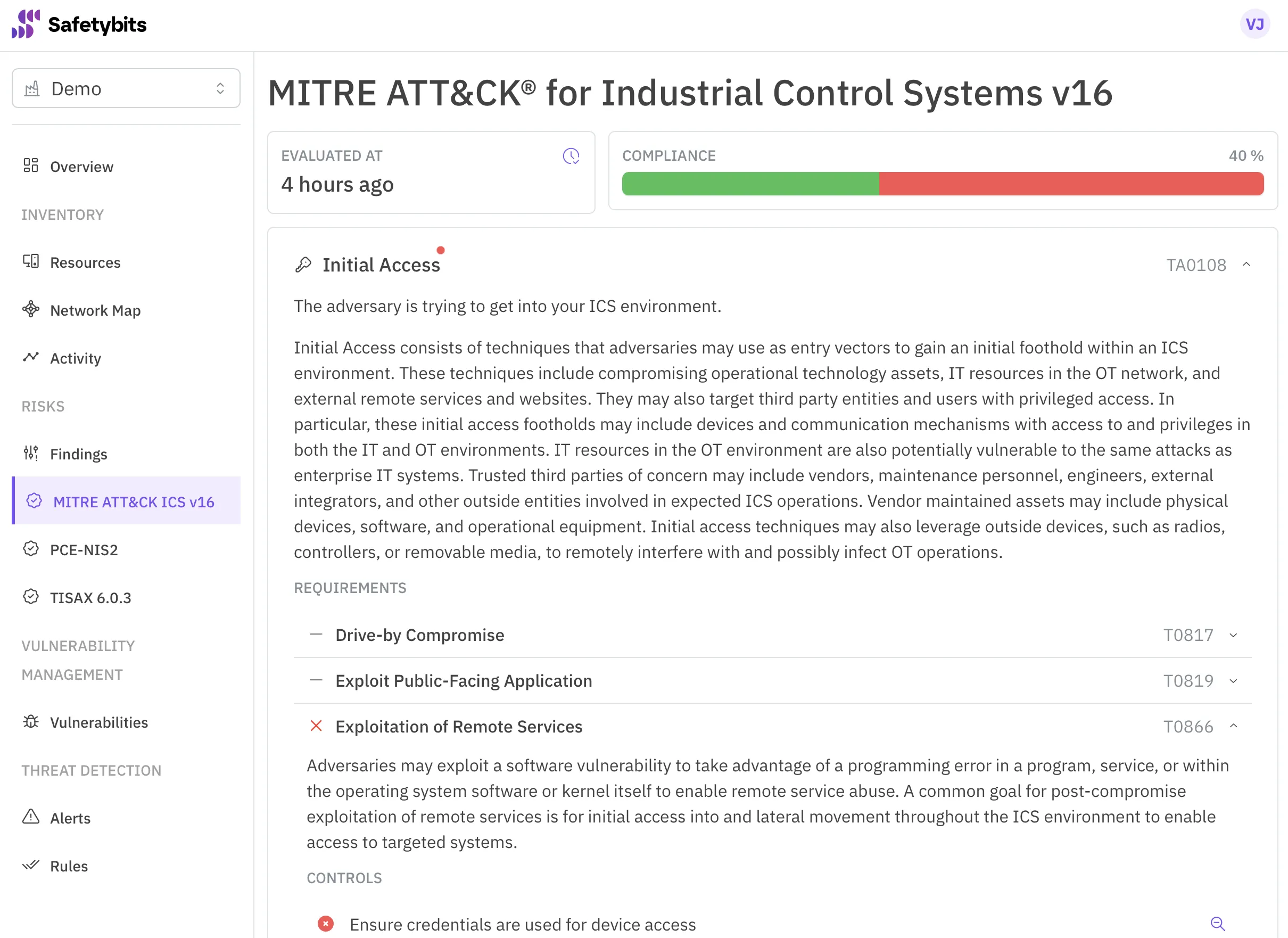

Mapeo con MITRE ATT&CK for ICS

Mapear las detecciones con MITRE ATT&CK for ICS convierte la telemetría en un lenguaje operativo compartido. Permite clasificar alertas por intención adversaria, priorizar acciones y documentar incidentes siguiendo un marco reconocido a nivel mundial.

| Táctica / Técnica de MITRE | Comportamiento típico | Detección en Safetybits |

|---|---|---|

| Remote System Discovery — T0846 (Discovery) | Enumeración de hosts y puertos abiertos, escaneos de red, escaneo de puertos | DPI y análisis de flujos detectan patrones de escaneo; el modelo conductual identifica desviaciones de rol y nuevos IPs que contactan activos OT |

| Network Connection Enumeration — T0840 (Discovery) | Consultas de conexiones activas, enumeraciones tipo netstat, tablas de conexión inusuales | La telemetría del sensor y el seguimiento de estado detectan enumeraciones inesperadas y cambios súbitos de rol |

| Network Sniffing — T0842 (Discovery) | Captura pasiva o recolección SPAN del tráfico para obtener credenciales o topología | Se detectan actividades en modo promiscuo, flujos reflejados o capturas de paquetes que se envían a hosts externos |

| Automated Collection — T0802 (Collection) | Lecturas automatizadas de registros PLC o etiquetas OPC a gran escala | El perfil conductual detecta ráfagas de comandos de lectura y frecuencias de sondeo anómalas |

| Data from Information Repositories — T0811 (Collection) | Lecturas masivas desde bases de datos de ingeniería o almacenes de configuración | DPI revela transferencias de archivos atípicas o consultas inusuales; los flujos detectan picos sostenidos de tráfico |

| Exploitation of Remote Services — T0866 (Initial Access / Impact) | Explotación de vulnerabilidades en servicios remotos para obtener acceso o ejecución de código | Correlación de nuevos comportamientos de servicio, sesiones anómalas y secuencias de comandos inusuales con indicadores de explotación |

| Standard Application Layer Protocol — T0869 (Command & Control / Lateral Movement) | Uso de protocolos comunes (HTTP, OPC, RDP, Modbus) para C2 o movimiento lateral | La detección con estado correlaciona patrones de beaconing, uso anómalo de comandos y comunicaciones cruzadas entre dispositivos |

Este mapeo conecta la detección con la respuesta operativa. Permite traducir alertas en objetivos de ataque, automatizar playbooks de respuesta y alinear los hallazgos con los marcos de cumplimiento.

MITRE ATT&CK define la taxonomía. Safetybits aporta la señal.

Por qué importa y en qué nos diferenciamos

Las herramientas tradicionales de monitorización OT e IDS dependen de firmas estáticas y de una visibilidad limitada. Detectan lo que ya está documentado, pero no lo que está emergiendo.

En Safetybits construimos nuestro motor de detección pensando en entornos industriales donde la previsibilidad es una ventaja, no una limitación.

| Aspecto | IDS tradicional | Motor de detección de Safetybits |

|---|---|---|

| Lógica de detección | Basada en firmas y reglas | Basada en comportamiento y anomalías |

| Profundidad de visibilidad | Inspección limitada de flujos | DPI completo para protocolos OT |

| Modelo de aprendizaje | Estático, ajuste manual | Perfilado adaptativo por dispositivo |

| Contexto temporal | Alertas sin estado | Detección con estado que entiende secuencias y estados operativos |

| Respuesta ante amenazas desconocidas | No detecta actividad nueva o generada por IA | Detecta desviaciones sin importar la carga o herramienta |

| Contexto OT | Mezcla genérica IT/OT | Diseñado específicamente para ICS (S7, Modbus, OPC-UA, DNP3 …) |

| Integración con cumplimiento | Mapeo opcional | Correlación nativa con MITRE ATT&CK for ICS, NIS2 e IEC 62443 |

Los IDS tradicionales buscan lo que ya conocen. Safetybits detecta lo que no debería ocurrir.

El futuro de la detección industrial

La IA cambiará la forma en que los atacantes operan, pero no cómo se comportan en la red. Proteger las redes industriales requiere pasar de buscar patrones conocidos a comprender el lenguaje de los sistemas: su ritmo, sus relaciones y su intención.

Esa es la filosofía de Safetybits:

- Conocer el comportamiento real de tus activos OT.

- Detectar lo anómalo en tiempo real.

- Correlacionar el contexto a lo largo del tiempo y entre dispositivos para revelar patrones ocultos.

- Responder antes de que la anomalía se convierta en incidente.

Porque incluso cuando los atacantes usan IA, siguen teniendo que comunicarse, autenticarse y emitir comandos, y el comportamiento los delata.

Reflexión final

Venir del mundo cloud y de los contenedores me enseñó algo desde el principio: no se puede ocultar un comportamiento anómalo. Ya sea un contenedor generando procesos inesperados o un PLC cambiando su patrón de comunicación, el principio es el mismo: la visibilidad y el contexto son la clave.

La IA cambia las herramientas, no el comportamiento. Y en ciberseguridad, el comportamiento es lo que delata al atacante.

Al combinar DPI, aprendizaje automático con estado y contexto específico OT, Safetybits detecta lo que otros no pueden, proporcionando claridad, contexto y acción para la defensa industrial moderna.

Safetybits: detectando lo anómalo, no sólo lo conocido.

Expande tu alcance con OTSPM

Cuanto más estrecha sea tu visión, menos riesgos podrás detectar. Descubre como una plataforma OTSPM correlaciona datos para expandir tu alcance.

Descubre más →