La Gestión de la Postura de Seguridad en Tecnología Operativa (OTSPM, por sus siglas en inglés) es el proceso de monitorizar continuamente entornos industriales para detectar amenazas de seguridad y mitigarlas.

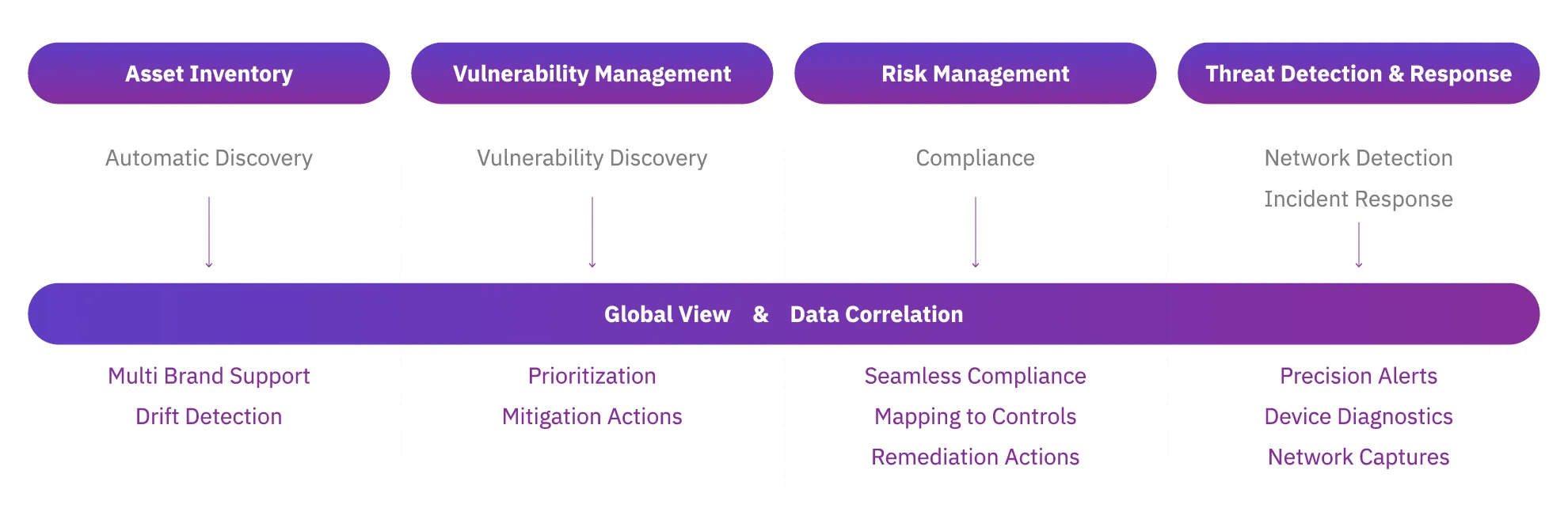

Las soluciones puntuales para Tecnología Operativa (OT) se centran en áreas específicas del ciclo de vida de una implementación industrial. En cambio, las soluciones OTSPM abarcan todas estas áreas y correlacionan datos entre ellas. Como resultado, pueden detectar más amenazas y agilizar las operaciones diarias.

A continuación, se presentan las áreas clave de la seguridad OT y cómo OTSPM las amplía:

Inventario de Activos: Descubre automáticamente los dispositivos de la red y recopila el contexto relevante para informar el resto de las decisiones.

- Con OTSPM: Al correlacionar el inventario con la detección de la red, puedes actualizar el inventario en tiempo real a medida que se detecta actividad de nuevos dispositivos. También puedes mantener un registro de cambios del inventario, por ejemplo, cuando cambian las propiedades de un PLC.

Gestión de Vulnerabilidades: Correlaciona tu inventario con bases de datos de vulnerabilidades y mejores prácticas para medir tu superficie de ataque.

- Con OTSPM: Utiliza el contexto para calcular el impacto real de cada vulnerabilidad en tu infraestructura, ayudándote a priorizar las más críticas. Además, sugiere acciones de mitigación para reducir tu superficie de ataque.

Gestión de Riesgos: Comprueba si cumples con los estándares de seguridad y requisitos de referencia.

- Con OTSPM: Ejecuta comprobaciones de conformidad continuamente para identificar cuándo los dispositivos no son conformes y sugiere acciones de remediación.

Detección y Respuesta ante Amenazas: Detecta comportamientos anómalos que podrían indicar ataques en curso. Recolecta el contexto relevante para detenerlos y prevenir que vuelvan a ocurrir.

- Con OTSPM: Incluye el contexto de tu infraestructura en la evaluación de reglas para evitar falsos positivos y reducir el ruido. Revisa los diagnósticos de los dispositivos para detectar configuraciones erróneas, como dispositivos con credenciales predeterminadas.

Vista Global (con OTSPM): Consulta la postura de seguridad de todas tus instalaciones de un vistazo en una única interfaz. Esto te hace más eficiente y proporciona una visión general que puede destacar tendencias globales.

¿En qué se Diferencia OTSPM de la Seguridad IT?

Las implementaciones industriales tienen mucho en común con una instalación IT convencional; después de todo, todo son ordenadores y redes. Sin embargo, hay diferencias radicales que hacen que OT sea tan distinta que las herramientas tradicionales de seguridad IT no sean adecuadas en un entorno industrial, necesitando así un nuevo paradigma y conjunto de herramientas.

OT es Crítico Para la Misión

Detener una línea de producción es costoso y no es factible tener líneas de producción inactivas para garantizar alta disponibilidad. Las herramientas de seguridad OT deben ser especialmente precisas al alertar, cuidando especialmente de evitar falsos positivos que detengan la producción.

OT Tiene un Plano Físico

Una instalación industrial puede albergar cientos de dispositivos distribuidos por toda la planta. Las herramientas de seguridad OT deben apoyar a los ingenieros de seguridad en el campo, ayudándolos a encontrar los dispositivos que necesitan revisión.

La Gestión de Dispositivos en OT es Diferente

Existen tres formas principales en que los dispositivos OT se gestionan de manera diferente a los equipos IT:

- Las actualizaciones de seguridad se aplican mediante un ordenador externo y deben planificarse cuidadosamente para evitar impactos en la producción.

- Es necesario rastrear los cambios en el software de los PLCs (ordenadores industriales) para detectar ciertos ataques.

- Comúnmente, los fabricantes realizan mantenimiento remoto en equipos OT. Estos accesos deben ser registrados y securizados.

OT Tiene su Contexto Relevante

Los PLCs y otros equipos industriales son demasiado simples para instalar sondas de seguridad. Las herramientas de seguridad deben hablar el idioma de estos dispositivos, a través de múltiples marcas, para recuperar datos de diagnóstico relevantes para la seguridad.

OT Tiene Requisitos de Cumplimiento Específicos

Los estándares y referencias de seguridad más comunes en TI también se aplican a OT. Usando herramientas OTSPM automatizarás gran parte de tus auditorías, a diferencia de herramientas de seguridad que no se integran bien con equipos OT, lo que resulta en muchas comprobaciones manuales.

Además de los estándares generales, la industria tiene sus propias normativas y estándares de seguridad, como Purdue o TISAX. Usar herramientas de seguridad genéricas dificultará cumplir con los requisitos específicos de la industria.

Si deseas aprender más sobre las diferencias entre OT y TI, consulta: Cinco Razones por las que las Herramientas de Seguridad TI No Son Suficientes para Securizar la Industria

¿En qué se Diferencia OTSPM de CSPM?

OTSPM y la Gestión de la Postura de Seguridad en la Nube (CSPM, por sus siglas en inglés) difieren en el tipo de activos que buscan securizar y sus estrategias para lograrlo. OTSPM se centra en equipos industriales e infraestructuras físicas, mientras que CSPM se enfoca en servicios en la nube y el control de acceso.

En ambos procesos encontrarás las mismas áreas: Inventario, Gestión de Vulnerabilidades, Gestión de Riesgos y Detección de Amenazas. También comparten el enfoque de correlacionar datos entre áreas para detectar más amenazas.

Sin embargo, los activos industriales son tan diferentes de los recursos en la nube que las herramientas y estrategias de OTSPM y CSPM difieren completamente.

OTSPM Tiene Hierro, CSPM Servicios

Los ingenieros de seguridad OT tienen que gestionar y proteger hardware físico. Esto incluye administrar versiones de firmware, crear VLANs para aislar áreas y gestionar el acceso físico a los dispositivos.

Por otro lado, los ingenieros de nube gestionan servicios que operan dentro de la infraestructura del proveedor de la nube. No necesitan preocuparse por el sistema en el que se ejecutan sus servicios; sin embargo, deben gestionar los roles y permisos en las cuentas que acceden a la nube.

Al monitorizar la infraestructura, una herramienta OTSPM se apoya en gran medida en un agente local que escanea el tráfico de red y recopila información de diagnóstico de los dispositivos. En cambio, una herramienta CSPM utilizará una mezcla de agentes instalados en los recursos y soluciones sin agente que leen los registros de la nube a través de la API del proveedor.

Inventario de Recursos

En una implementación industrial, una herramienta OTSPM recopilará el inventario de recursos escaneando la red en busca de dispositivos conectados.

Una herramienta CSPM tiene un trabajo más sencillo, ya que solo necesita consultar la API del proveedor de la nube para obtener una lista de servicios.

Gestión de Vulnerabilidades

OTSPM busca vulnerabilidades en el firmware de los dispositivos. Los dispositivos suelen ser tan simples que no hay sistemas operativos o bibliotecas de las que preocuparse.

Los entornos en la nube son más heterogéneos, incluyendo servicios basados en máquinas virtuales, contenedores o código. Una herramienta CSPM podrá identificar sistemas operativos, imágenes base y bibliotecas para proporcionar una lista exhaustiva de vulnerabilidades.

Gestión de Riesgos

Los estándares generales de seguridad como NIST o NIS2 se aplican tanto a entornos industriales como a entornos en la nube.

Los entornos en la nube tienden a recopilar más datos personales, por lo que las herramientas CSPM se centran más en estándares como PCI o GDPR.

La industria tiene regulaciones específicas, por lo que las herramientas OTSPM se centran más en estándares como Purdue o TISAX.

Detección y Respuesta Ante Amenazas

Algunos comportamientos anómalos pueden indicar una vulneración tanto en la industria como en la nube, como el acceso a direcciones sospechosas, tráfico broadcast o recursos nuevos e inesperados.

Más allá del tráfico de red e inventario, las herramientas OTSPM también rastrean los cambios en la configuración de los dispositivos, ya que muchos ataques tienden a afectar la producción modificando los parámetros del programa.

Las herramientas CSPM monitorizan en gran medida la actividad de las cuentas en la nube, detectando personas que inician sesión sin autenticación multifactor, conectándose desde una ubicación diferente a la habitual o accediendo a recursos no autorizados. Todos estos son indicadores de una cuenta comprometida.

¿Qué Deben Buscar las Organizaciones al Elegir una Solución OTSPM?

Al considerar una solución OTSPM, debes buscar una herramienta que se integre bien con tu infraestructura, detecte las amenazas más importantes y te guíe para fortalecer su seguridad.

Apliquemos estas directrices a áreas más específicas.

Ir más Allá de Cumplir Requisitos Básicos

Algunas tareas, como la conformidad con estándares de seguridad, a menudo se consideran una carga. Por ello, la mayoría de las herramientas de seguridad solo cubren lo básico.

Busca herramientas que vayan más allá, automatizando tareas y convirtiéndose en una guía para mejorar la seguridad. Por ejemplo, que transformen la conformidad en una verificación continua que pueda advertir cuando ocurre una desviación y tus recursos dejen de ser conformes. Y que luego proporcione pasos para ayudarte a remediar la situación.

Compatibilidad con Equipos Antiguos y Multi-Marca

Algunos proveedores de seguridad solo funcionan con una marca o no admiten equipos antiguos que siguen funcionando correctamente.

Elige herramientas con soporte multi-marca que te permitan incluir una amplia gama de dispositivos en tu infraestructura.

Amplia Visibilidad y Precisión

Identifica los puntos ciegos en las soluciones de seguridad que estás considerando y asegúrate de que tu herramienta OTSPM cubra las áreas más críticas.

Pero ser capaz de verlo todo es inútil si te inundan de información no crítica.

Busca herramientas que filtren el ruido y te ayuden a priorizar mediante sus hallazgos y alertas.

Adaptabilidad a tus Necesidades

Las necesidades cambian y evolucionan. Las herramientas a menudo están demasiado orientadas a resolver problemas específicos, lo que puede ser un factor limitante si no ofrecen personalización.

Busca herramientas que te permitan adaptarlas a tus necesidades, como aquellas con informes personalizables, reglas o controles de conformidad.

Integración con Herramientas de Terceros

En la misma línea, mantén abiertas las posibilidades eligiendo herramientas que permitan expandir su funcionalidad integrándose con otras herramientas.

¿Qué Tendencias Futuras Podrían Impactar a OTSPM?

La industria está adoptando nuevas tecnologías a un ritmo vertiginoso. Estamos observando las siguientes tendencias que están ganando terreno:

El Auge del IoT

Cada vez más dispositivos, incluidos sensores, rastreadores de objetos y robots de transporte (AMRs), están conectados dentro de las plantas industriales.

Las empresas deben comenzar a prepararse para gestionar y securizar todos estos nuevos dispositivos.

Fusión de OT, IT y la Nube

A medida que la digitalización de la industria avanza, el lado industrial se integra más con el resto del negocio. Por ejemplo, las empresas tradicionalmente centradas en la industria están desarrollando sitios web y aplicaciones móviles para añadir valor a sus negocios.

Los equipos que antes se encargaban de la seguridad de equipos industriales ahora están ampliando sus responsabilidades.

Como resultado, prevemos que las herramientas de seguridad ampliarán su alcance, borrando las líneas entre OT, IT y la Nube.

La IA Será el Futuro, Eventualmente

El auge de la IA generativa ha sorprendido al mundo. Aunque esta tecnología está en su infancia y tiene más limitaciones de las que sus creadores quisieran admitir, otros tipos de IA han demostrado ser fiables y ya se están utilizando en entornos de producción.

La adopción de la IA seguirá creciendo, aunque no está claro cómo ni cuándo.

Sabemos que la IA es bastante buena para detectar datos atípicos en conjuntos estadísticos, por lo que podemos esperar que uno de sus primeros usos en seguridad sea identificar anomalías en la red o en los parámetros de producción.

Dos grandes desafíos bloquean la adopción de la IA en herramientas de seguridad:

- La IA todavía genera demasiados falsos positivos, lo que desperdicia el tiempo de los ingenieros de seguridad.

- Las IAs están diseñadas como cajas negras, y a menudo no proporcionan suficiente contexto para investigar los hallazgos de seguridad.

Ideas Clave

OTSPM es una visión holística de la seguridad industrial, donde la información de varias áreas se correlaciona para detectar más amenazas.

OTSPM comparte el mismo espíritu de la seguridad IT y CSPM, pero no utiliza las mismas herramientas y estrategias debido a sus diferencias.

Al elegir una herramienta OTSPM, asegúrate de que se integre bien con tu infraestructura, detecte las amenazas más importantes y te guíe para fortalecer su seguridad.