Cumplir con normativas de seguridad se percibe con frecuencia como una molestia.

Implementar cada estándar de seguridad que tu empresa debe cumplir requiere demasiado esfuerzo y aporta beneficios limitados a las operaciones del día a día.

Además, no es muy efectivo para mitigar riesgos. Puedes estar securizado en el moment justo en que pasas las verificaciones de cumplimiento, pero ¿qué ocurre cinco minutos después, un día después o una semana después? Cuanto más tiempo haya pasado desde la última verificación, mayor será la probabilidad de que dejes de ser conforme sin saberlo.

Existe una brecha de visibilidad entre comprobaciones. La mayoría de empresas solo pasan los controles de conformidad una vez al mes, por lo que, cuando detectan un riesgo, puede ser demasiado tarde.

La situación cambia completamente cuando implementas conformidad continua, con correlación multidominio con otras herramientas de seguridad, al estilo de OTSPM.

Implementar el conformidad siempre ha sido un punto problemático para nosotros.

Crear controles que verifiquen cada requisito de seguridad nos ha requerido muchas horas de trabajo. Además, teníamos que repetir gran parte de ese trabajo para cada nuevo estándar con el que debíamos cumplir.

Con una herramienta OTSPM, nuestros controles de seguridad estaban unificados por defecto, aparte de estar ya mapeados a los requisitos correspondientes de cada regulación de seguridad. Esto ha significado que solo tengamos que ajustar cada control una vez, y que en el momento en que solucionamos un riesgo de seguridad veamos el progreso en todos los estándares. Con esto hemos reducido considerablemente nuestra carga de trabajo.

CIO, Empresa líder en la industria automotriz

El problema de mapear requisitos a controles

Los estándares de seguridad deben cubrir muchas situaciones diferentes, por lo que están definidos de una manera muy genérica. Depende de ti adaptarlos a las especificidades de tu infraestructura.

Primero, necesitas experiencia para adaptar adecuadamente cada requisito. Luego, debes invertir un esfuerzo considerable para crear los controles necesarios para cada requisito.

Aunque todos los estándares de seguridad cubren buenas prácticas similares, cada uno tiene un enfoque diferente y organiza los requisitos de manera distinta. Como resultado, el esfuerzo a menudo se duplica al implementar controles para requisitos parecidos en diferentes estándares de seguridad.

Para empeorar las cosas, no sabrás si has pasado por alto algo hasta que falles una auditoría, lo que significaría que has estado en riesgo y además podrías enfrentarte a multas o retrasos en el desarrollo estratégico del negocio.

La abrumadora página en blanco

Una vez que implementas todos los controles, de repente te enfrentas a una lista abrumadora de controles fallidos que debes corregir. ¿Por empezar?

Deberías comenzar remediando los riesgos más críticos, pero a menudo te faltan los datos para calcular la severidad.

Incluso si estás haciendo las cosas bien, probablemente te quede una sensación de incertidumbre, de dudar si estás siguiendo el orden adecuado o si se te ha pasado algo por alto.

Un certificado con fecha de caducidad

Finalmente, pasas todos los controles de conformidad, lo que te da cierta sensación de seguridad.

Pero pronto te das cuenta de que una comprobación de seguridad al mes no es suficiente. Cuanto más tiempo pasa es más probable que aparezca un nuevo riesgo o que algo se desconfigure, y es posible que no lo detectes hasta que sea demasiado tarde. Por eso decimos que una comprobación de conformidad se degrada con el tiempo.

Automatizar los controles para que se ejecuten con más frecuencia requiere demasiado esfuerzo, por lo que la mayoría de los equipos no invierten más en conformidad y optan por implementar otras medidas de seguridad.

Sin valor para las operaciones del día a día, la conformidad termina siendo una lista de verificación molesta que debes completar de vez en cuando.

Cómo un enfoque OTSPM cambia las reglas del juego

Así ha sido la historia hasta ahora, pero no tiene por qué seguir siendo así. Un nuevo modelo de seguridad está ganando cada vez más popularidad.

Las soluciones de seguridad que siguen los principios de OTSPM tienen un enfoque completamente diferente hacia la conformidad. Estos principios son:

- OT no es IT: Usa herramientas especializadas para cubrir los huecos que las herramientas de seguridad tradicionales tienen en OT.

- La seguridad es continua: Todo debe estar automatizado por defecto para obtener una imagen siempre actualizada.

- La seguridad es un todo: Al integrar profundamente las herramientas de seguridad entre sí, obtienes un contexto que te ayuda a tomar decisiones.

Veamos ejemplos de cómo estas tres simples prácticas cambian completamente las reglas del juego.

Controles preconfigurados

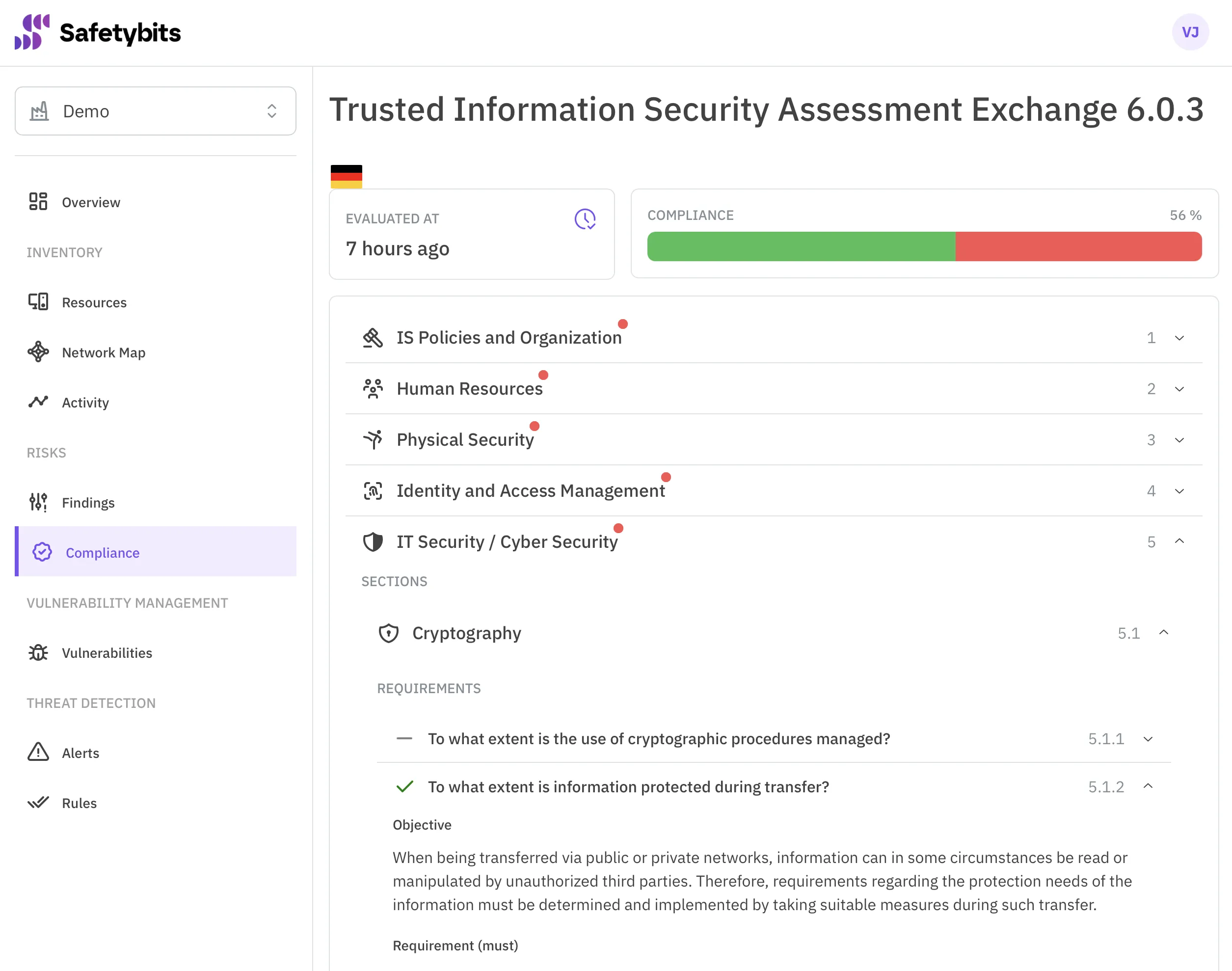

Para mapear eficazmente los requisitos de seguridad a los controles de conformidad necesitas conocimientos de seguridad, un entendimiento profundo de tu infraestructura y correlación de datos multidominio (entre inventario, gestión de vulnerabilidades y detección de amenazas).

Las soluciones OTSPM incluyen:

- Integración con equipos OT para recopilar datos relevantes.

- Motores que correlacionan datos de diversas fuentes y ven la imagen global.

- Son creadas por expertos que estudian a fondo los estándares y regulaciones de seguridad.

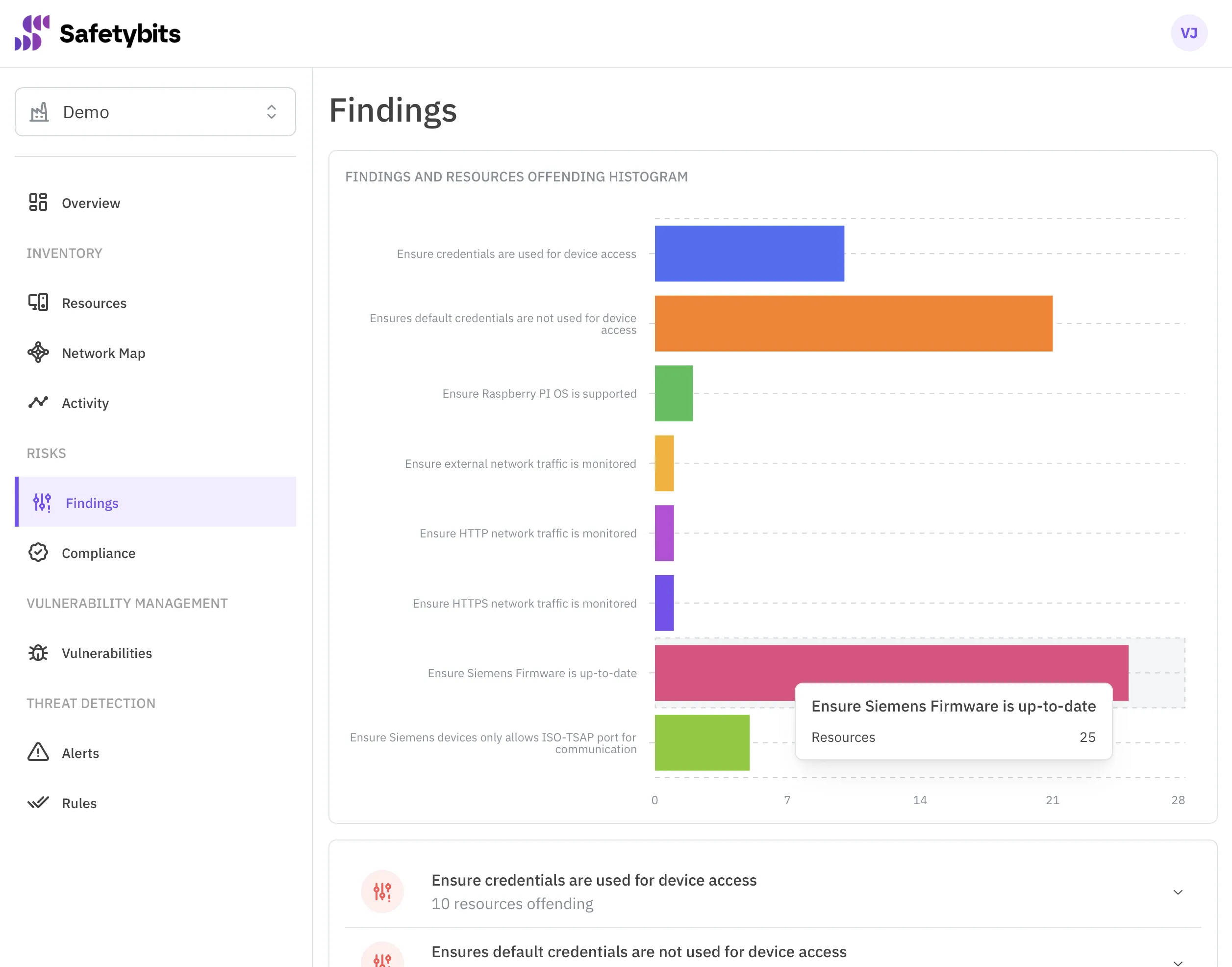

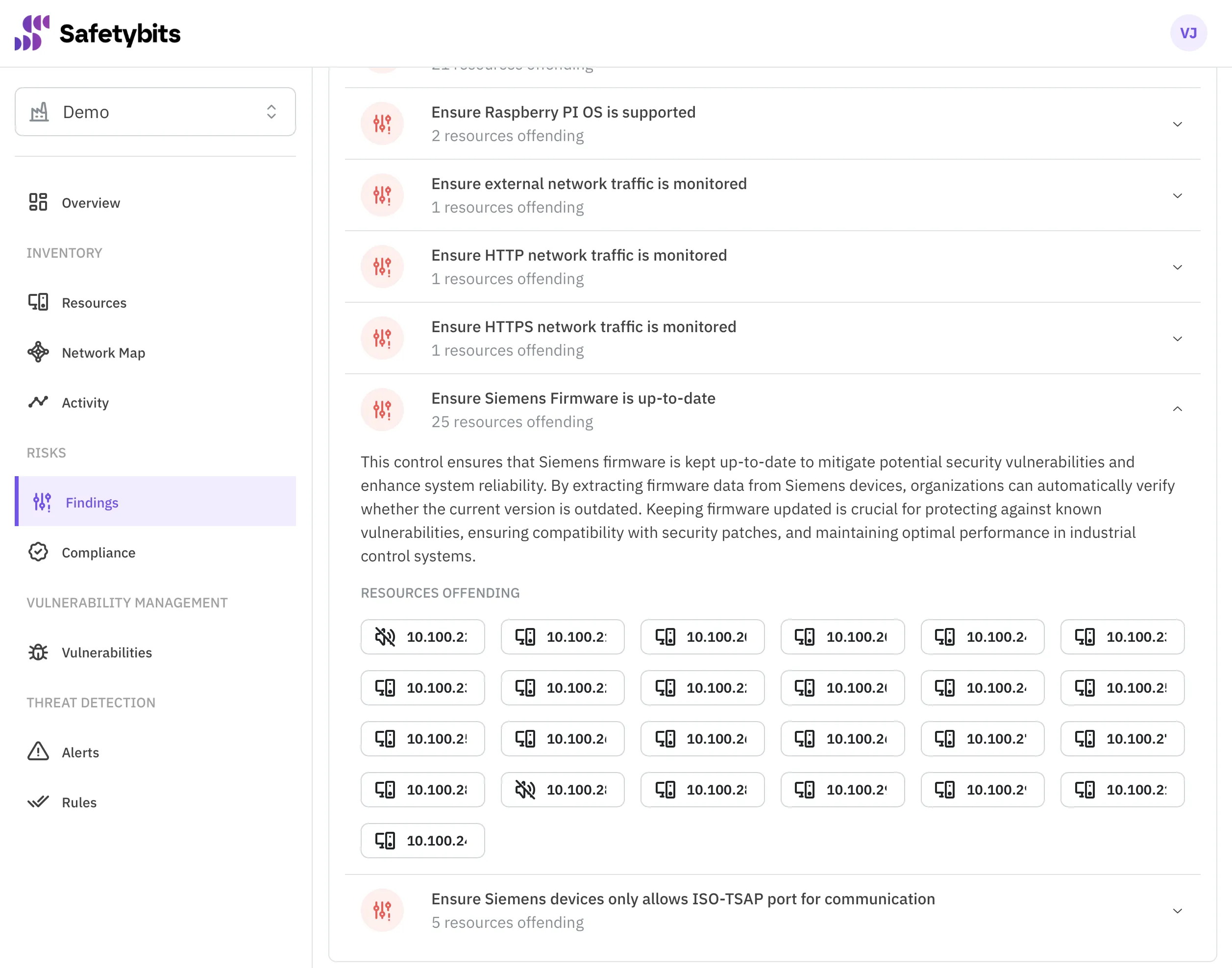

Por ejemplo, a través del inventario, saben la versión del firmware de tus dispositivos y pueden advertirte cuando están obsoletas.

Del mismo modo, el motor de detección de amenazas sabe si has activado una regla de detección para una amenaza específica.

Por eso, las soluciones OTSPM pueden proporcionar controles preconfigurados automatizados, que cubren todo lo relacionado con OT y te permiten empezar a asegurar tu infraestructura de inmediato.

Controles unificados

Aunque necesitarás ajustar algunos puntos específicos de tu configuración, empezarás con casi todo el trabajo hecho, por lo que afinar los controles será un proceso sencillo.

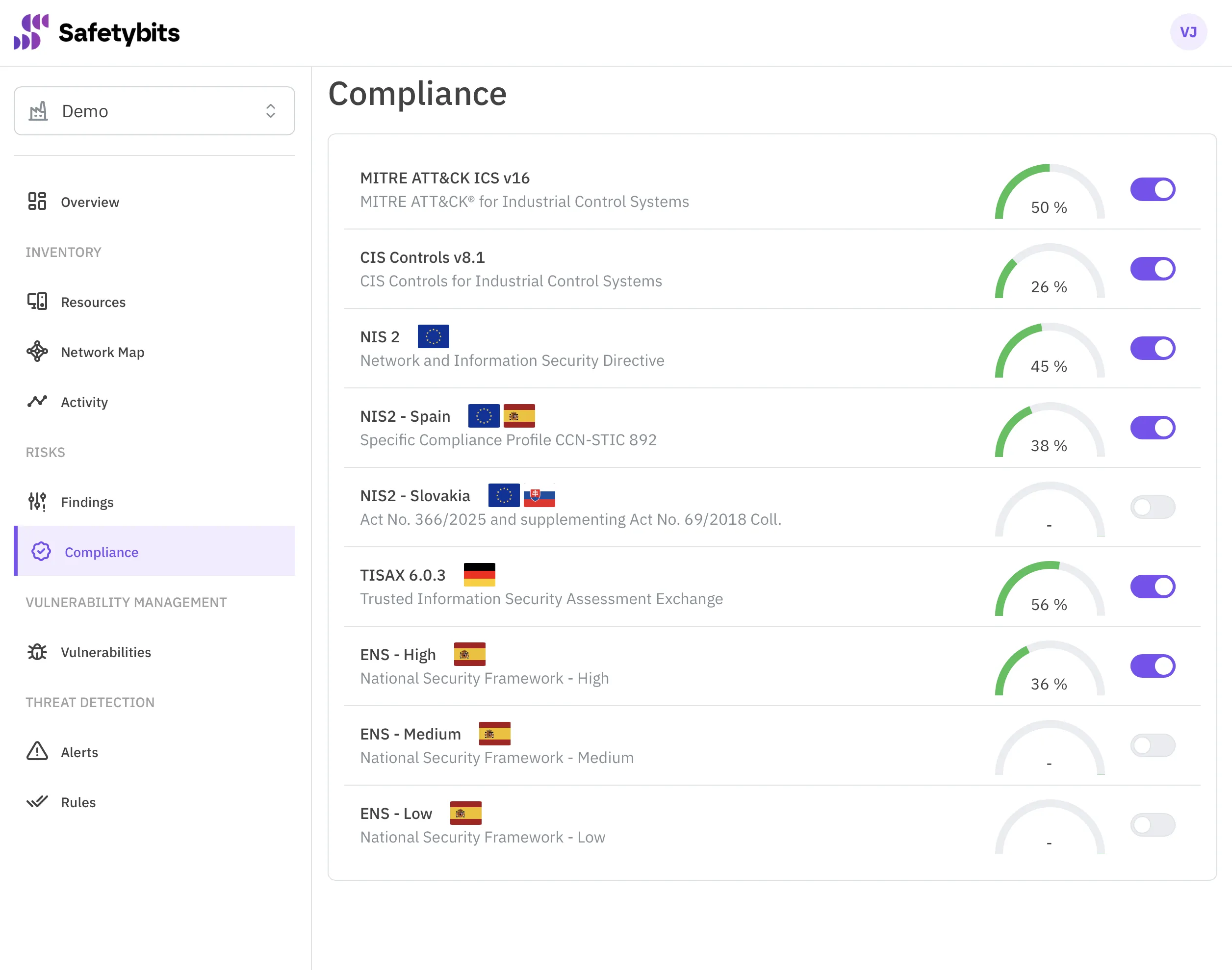

Las soluciones OTSPM tienden a mapear cada requisito de conformidad a uno o varios controles automatizados que se reutilizan en todas partes. Esto significa que solo necesitarás ajustar un control una vez para ver el progreso reflejado en todos los estándares de seguridad.

Prioriza lo que es crítico

La gravedad de un riesgo específico y el número de dispositivos susceptibles pueden calcularse correlacionando datos del inventario, la gestión de vulnerabilidades y la detección de amenazas.

Como hemos mencionado, las soluciones OTSPM cuentan con estos datos y priorizan tus riesgos. Esto te permite planificar tus acciones para lograr el mayor impacto posible.

Mi equipo realmente se involucró en mejorar nuestra puntuación de conformidad gracias a la priorización. Tener una guía clara sobre qué es más crítico y cómo remediar los riesgos nos ayudó a ver el impacto de nuestro trabajo y nos motivó a solucionar todos los problemas en tiempo récord. Se sintió casi como un videojuego.

Gerente de Mantenimiento, Empresa de componentes automotrices

Controles que se verifican continuamente

Como estos controles preconfigurados están completamente automatizados, las soluciones OTSPM pueden ejecutarlos varias veces al día. Las verificaciones frecuentes reducen la brecha de visibilidad y te permiten actuar tan pronto como algo caiga fuera de conformidad o se detecte un nuevo riesgo.

La conformidad nunca nos ha sido realmente útil, sino más bien una carga. Para cuando nos dábamos cuenta de que algo estaba fuera de conformidad, habíamos estado en riesgo durante demasiado tiempo.

Adoptar OTSPM ha cambiado completamente las reglas del juego. Nuestra postura de seguridad está siempre actualizada, por lo que nuestro equipo de seguridad puede actuar en cuanto algo sale de conformidad.

La conformidad ahora es una práctica central en nuestra estrategia de seguridad, nos sentimos más seguros en general y las auditorías de seguridad son un poco menos aterradoras.

CISO, Empresa líder en la industria automotriz

Conclusión

La conformidad siempre ha sido un pilar fundamental de la seguridad, ayudando a las empresas a identificar y remediar riesgos.

Sin embargo, la falta de herramientas adecuadas ha convertido la conformidad en la oveja negra.

El enfoque OTSPM cambia completamente las reglas del juego, aumentando el valor de la conformidad y reduciendo su coste de implementación en varios órdenes de magnitud.

Conformidad sin esfuerzo

Safetybits Seamless Compliance comprueba continuamente tus requisitos de seguridad y te guía con acciones de mitigación.

Descubre más →