La Tecnología Operacional (OT) suele tratarse como un subconjunto de IT. Al fin y al cabo, los dispositivos que controlan una instalación industrial son simplemente variaciones de computadoras, pero computadoras, después de todo. Sin embargo, en la práctica, presentan desafíos específicos que los diferencian de los entornos IT convencionales.

Usar herramientas de IT convencionales en entornos OT deja a los equipos mal preparados. Esto puede hacer que tarden más en realizar tareas de mantenimiento o que no puedan identificar ciertas amenazas de seguridad.

Exploraremos cuatro factores que diferencian OT de IT y discutiremos por qué la Seguridad OT necesita herramientas específicas.

OT es de Misión Crítica

Si bien detener cualquier infraestructura IT impacta significativamente en un negocio, como el incidente de Crowdstrike nos recordó recientemente, en OT el impacto es mayor por varios órdenes de magnitud.

Si una parte de una fábrica se detiene, afectará toda la línea de producción, decenas de trabajadores quedarán inactivos, y puede llevar varias horas volver a estar en funcionamiento.

Mientras que en IT es relativamente barato establecer un sistema de alta disponibilidad o poner en marcha una infraestructura espejo, configurar una línea de producción de respaldo para OT es un proceso demasiado largo (hasta varios meses) y caro para mantenerla inactiva por si acaso.

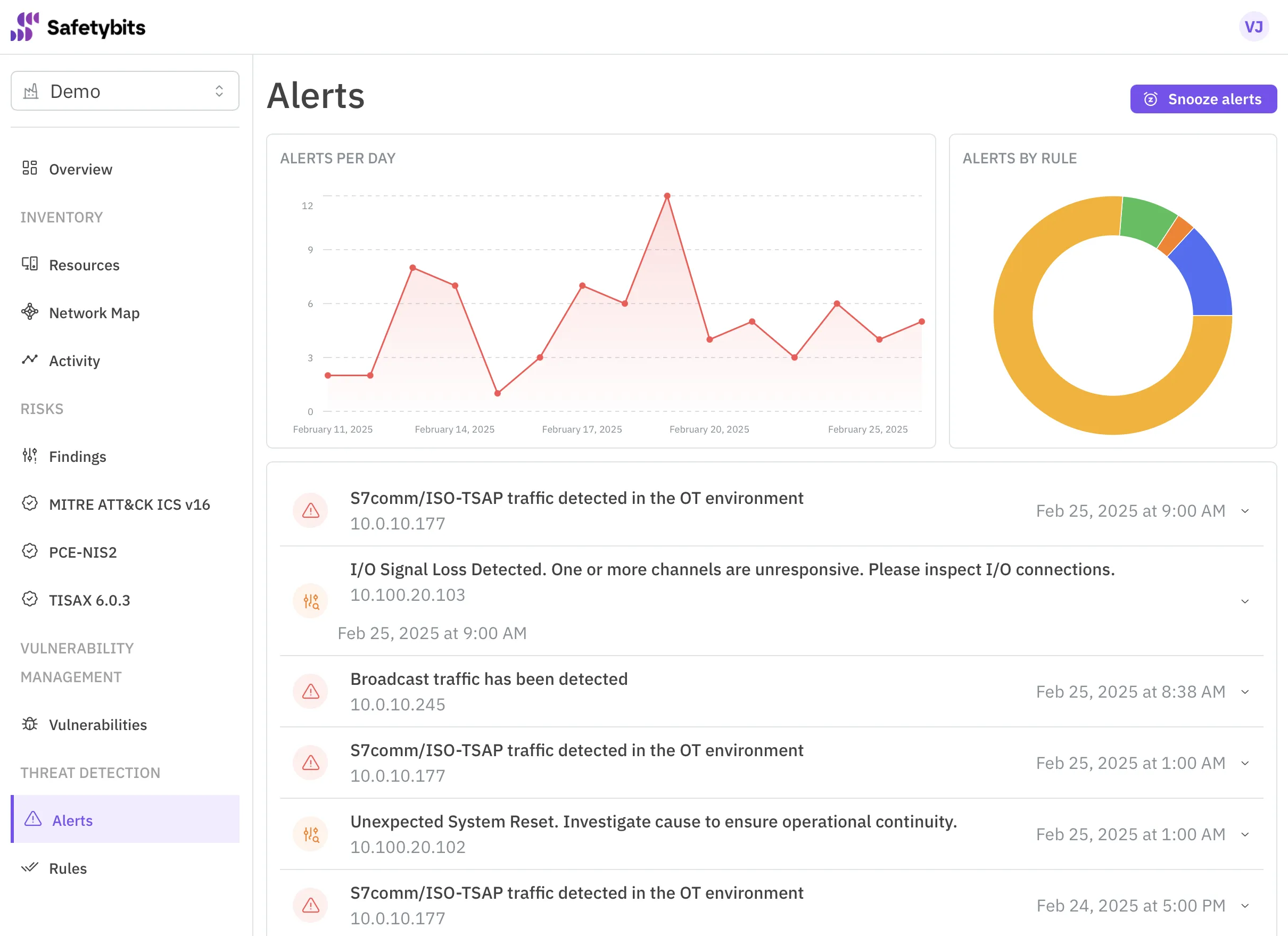

Las herramientas de seguridad para OT deben ser especialmente precisas al alertar. Un falso positivo que obligue a detener una instalación es un lujo muy costoso.

OT Tiene un Plano Físico

El equipo crítico en una oficina se concentra en una sola sala de servidores, por lo que es más fácil securizar el acceso físico. En comparación, el equipo crítico en una instalación industrial, como los PLCs, está ampliamente distribuido en toda la planta.

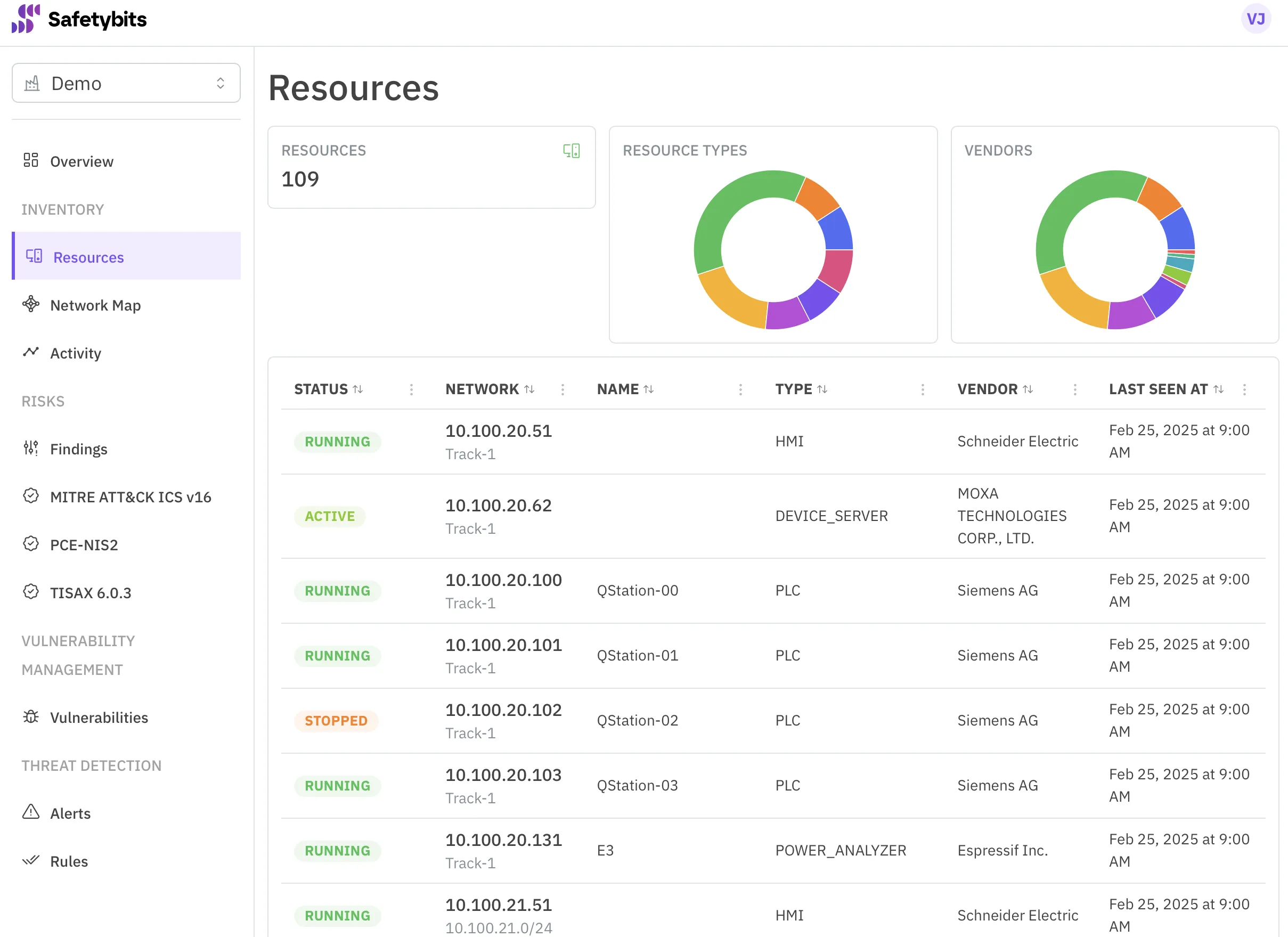

Conocer la ubicación física de un dispositivo es esencial en OT para agilizar las tareas de mantenimiento.

Vivimos en una era posterior a la digitalización industrial, la conocida Industria 4.0. Como resultado, hay una gran cantidad de dispositivos y sensores distribuidos a lo largo de una línea de producción. Todos esos dispositivos recopilan datos críticos que deben securizarse en los dispositivos y en tránsito hacia los servidores centrales para garantizar el cumplimiento normativo.

Las herramientas de seguridad OT deben apoyar a ingenieros y técnicos no solo en sus salas de control, sino también en el piso de la fábrica.

La gestión de dispositivos OT es diferente

Aunque los PLCs son mucho más simples que los ordenadores convencionales, no tienen mucho en común en cuanto a su seguridad.

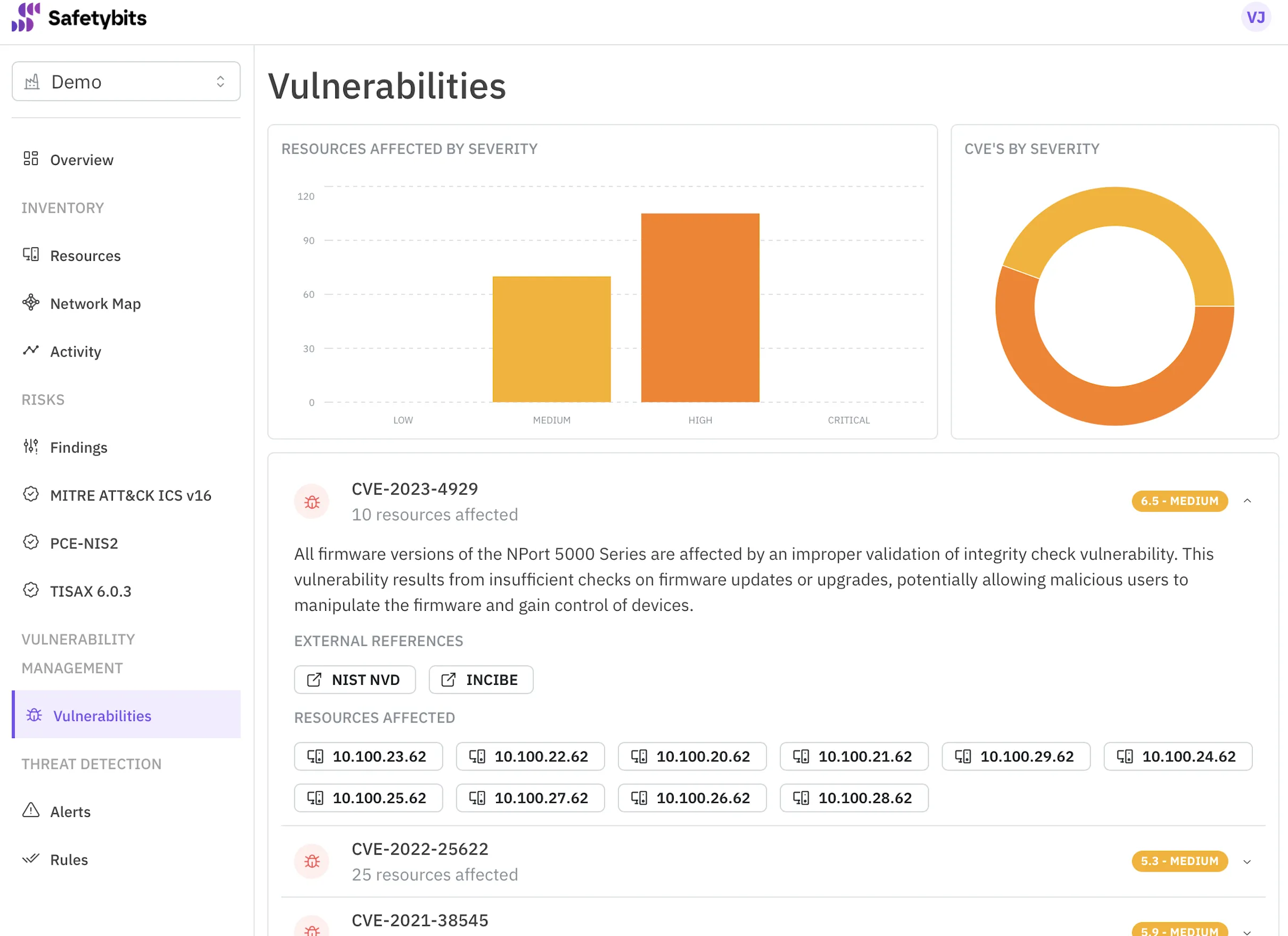

El firmware de los PLC, aunque sencillo, también tiene vulnerabilidades y necesita mantenerse actualizado. Estamos acostumbrados a que los ordenadores se actualicen automáticamente en una ventana de tiempo determinada, pero en el caso de los PLCs, se necesita un ordenador aparte para actualizar el firmware. Además, es fundamental planificar cuidadosamente el proceso de actualización en toda la instalación para asegurar que todo siga funcionando sin problemas.

El software que corre dentro de un PLC también requiere un tratamiento especial. Tomemos como ejemplo el gusano Stuxnet, que estaba dirigido a los PLCs, alterando sus programas para destruir el equipo industrial conectado a ellos. Para protegerse de esta clase de amenazas, se necesita, además de una detección en tiempo real sólida, un registro de los cambios realizados en el software de los PLCs, así como una copia de respaldo de dicho software.

Por último, existen diferencias en quién realiza el mantenimiento del equipo. Mientras que en un entorno IT, el equipo de IT es responsable de todas las tareas de mantenimiento, en un entorno industrial es común que los fabricantes del equipo lleven a cabo parte del mantenimiento. Hoy en día, algunas de estas tareas se realizan de forma remota, añadiendo así otro punto de acceso que debe ser securizado.

Una herramienta de seguridad especialmente diseñada para OT debe integrar estas particularidades en su núcleo, ofreciendo ayuda relevante en lugar de “simplemente estar allí”.

OT tiene un Contexto Específico y Relevante

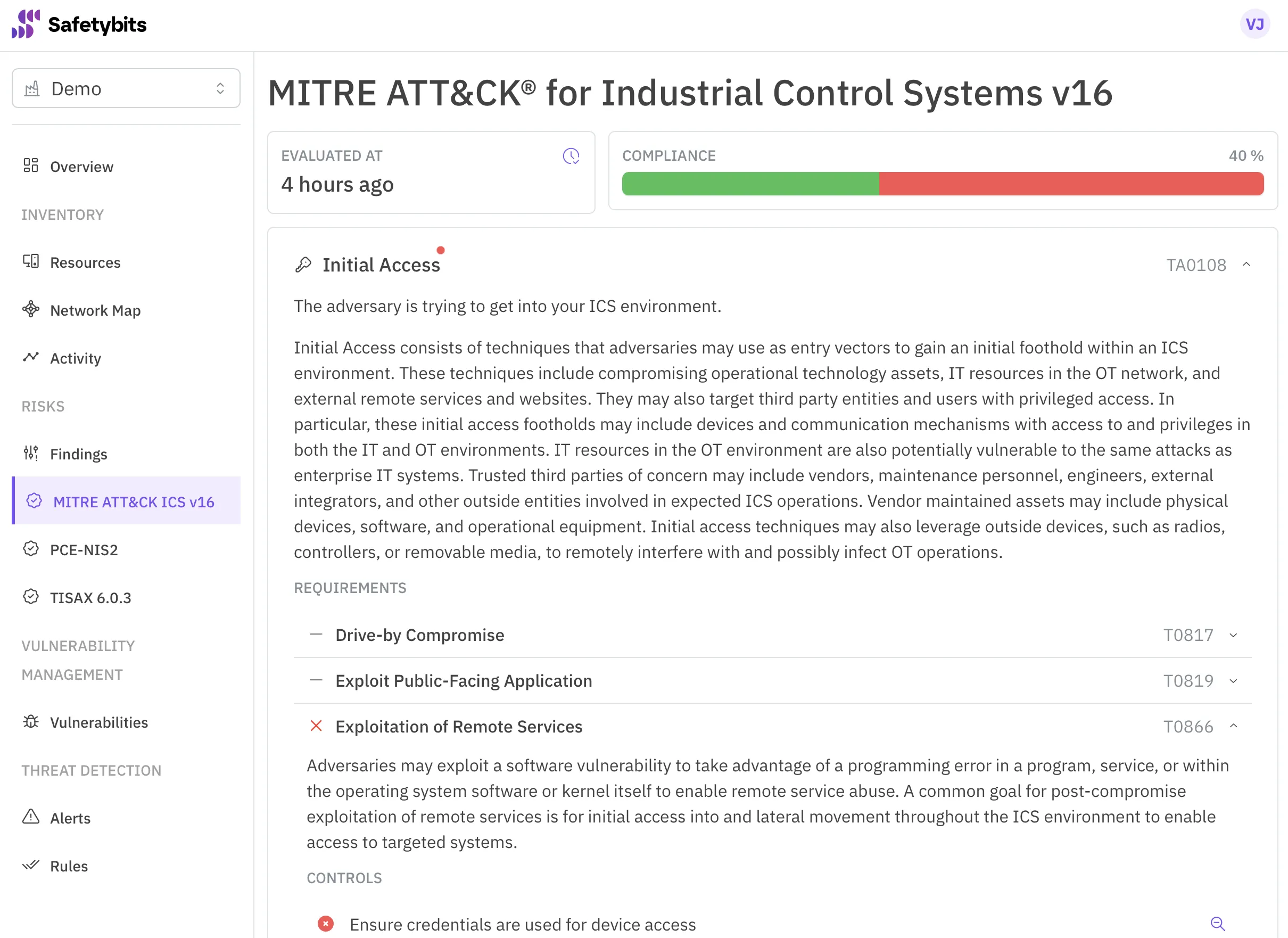

La seguridad en IT está diseñada para ordenadores con sistemas operativos completos, donde se puede instalar una sonda y recopilar todo tipo de datos. Sin embargo, los PLCs son demasiado simples para los sistemas de detección de intrusiones basados en el host (HIDS).

En cambio, con los PLCs se sigue un enfoque de “caja negra”, observando desde afuera y basándose en la información de diagnóstico. Una herramienta de seguridad para OT debe ser capaz de “hablar el idioma” del equipo, entre varias marcas, para obtener estos datos de diagnóstico relevantes de todos tus dispositivos.

También se debe tener en cuenta el estado del dispositivo. ¿Está el dispositivo fuera de línea? ¿Estás realizando una prueba en esa línea de producción? Una vulnerabilidad no tiene el mismo impacto si afecta a un dispositivo en producción que a uno que está fuera de línea la mayor parte del tiempo. Algunas alertas que serían críticas durante la producción son esperables mientras se ejecutan ciertas pruebas.

Por último, el inventario es vital. Comparado con un entorno herméticamente cerrado, en un entorno industrial es más fácil implementar un dispositivo malicioso que pase desapercibido. No se puede confiar en inventarios manuales; necesitas un sistema de descubrimiento automático.

La industria tiene sus propias normativas

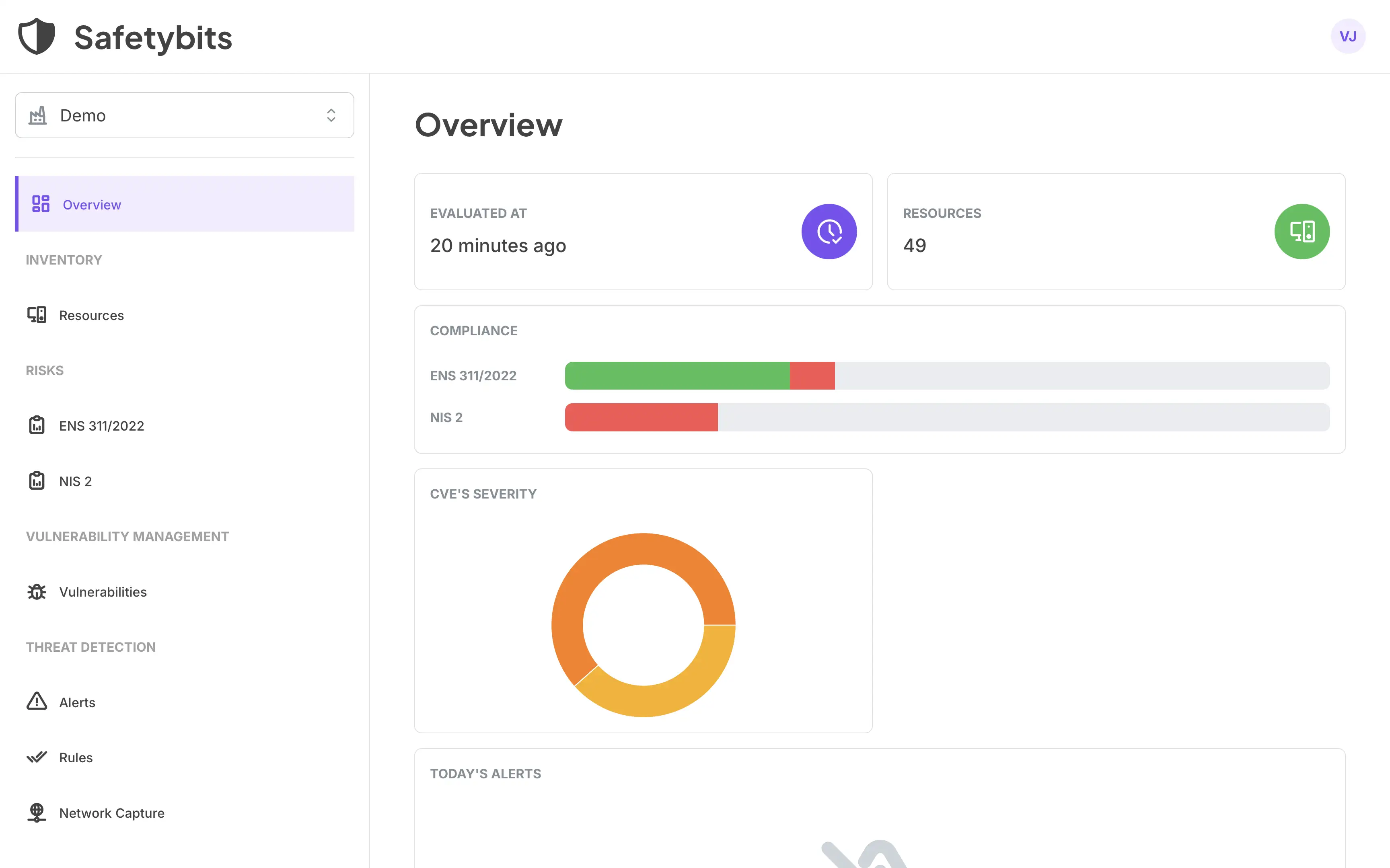

Muchas normativas de seguridad de propósito general se aplican a entornos industriales, como ISO 27001, la NIS 2 europea o el ENS en España.

Además, la industria cuenta con sus propios modelos de seguridad, como Purdue, o normas específicas como TISAX.

El cumplimiento de estos estándares y normativas es imprescindible para las herramientas de seguridad en OT.

Usar las Herramientas Adecuadas Te Da Superpoderes

Cuando empiezas a usar una herramienta de seguridad específicamente diseñada para OT en tu entorno industrial, pronto te das cuenta de que todo es más sencillo.

Obtienes la información que necesitas de inmediato, por lo que realizas tareas de mantenimiento más rápido.

Detectas más amenazas relevantes con menos ruido.

Podrás investigar incidentes de seguridad con más detalle, ya que serás capaz de correlacionar información relevante.

Será como si hubieras soltado el freno de mano.

Expande tu alcance con OTSPM

Cuanto más estrecha sea tu visión, menos riesgos podrás detectar. Descubre como una plataforma OTSPM correlaciona datos para expandir tu alcance.

Descubre más →