Durante las pruebas con nuestros clientes de nuestra última funcionalidad, Inventario Continuo, observamos que hasta un 30% de sus dispositivos no estaban registrados en sus inventarios manuales.

Esta es una brecha de seguridad considerable. Al fin y al cabo, no puedes proteger lo que no puedes ver.

Dado que esto parece ser un problema generalizado en la industria, quisimos profundizar en el tema. En este artículo, exploraremos las causas de estas omisiones, analizaremos las implicaciones de seguridad y discutiremos el valor que un inventario automatizado basado en los principios de OTSPM puede ofrecer.

Una auditoría reveló que teníamos más de 400 dispositivos en nuestra planta, aproximadamente un 30% más de los 300 que habíamos registrado en nuestro inventario. La mayoría eran dispositivos que no requieren mucho mantenimiento, como medidores de energía y sensores.

La mayoría de estos dispositivos eran tan simples que no pensamos en registrarlos, y algunos faltaban debido a cambios rápidos que olvidamos reflejar en el inventario.

Pasarnos a un inventario continuo ha cambiado completamente nuestra forma de pensar sobre la seguridad. Ha sido un cambio radical.

CIO, Empresa líder en la industria automotriz

¿Por qué faltan dispositivos en los inventarios manuales?

Si mantienes un inventario manual, existen muchas razones por las que podrías omitir algunos dispositivos o cambios.

Quizás tienes dispositivos muy simples que configuras y luego olvidas, como un medidor de energía que no necesita actualizaciones de firmware. Tomas las lecturas desde un panel de control y no interactúas directamente con él. Como es tan simple, lo consideras seguro sin pensarlo demasiado.

También ocurre que, cuando estás en medio de un proyecto más grande, después de realizar un arreglo rápido algo más crítico se lleva tu atención. Te convences de que lo revisarás más tarde, pero esa solución temporal termina siendo permanente. Como era algo temporal, nunca registraste el cambio en el inventario, dejando una discrepancia permanente.

Y lo más común: los errores ocurren. Cuando gestionas cientos de dispositivos, es fácil omitir un cambio en el inventario o etiquetarlo incorrectamente como otro dispositivo.

Los procesos manuales son inherentemente defectuosos, y los inventarios manuales no son la excepción.

Una superficie de ataque desatendida

Entonces, ¿qué pasa si te falta algo en tu inventario? ¿Es realmente un problema?

Como dijimos antes, no puedes proteger lo que no puedes ver.

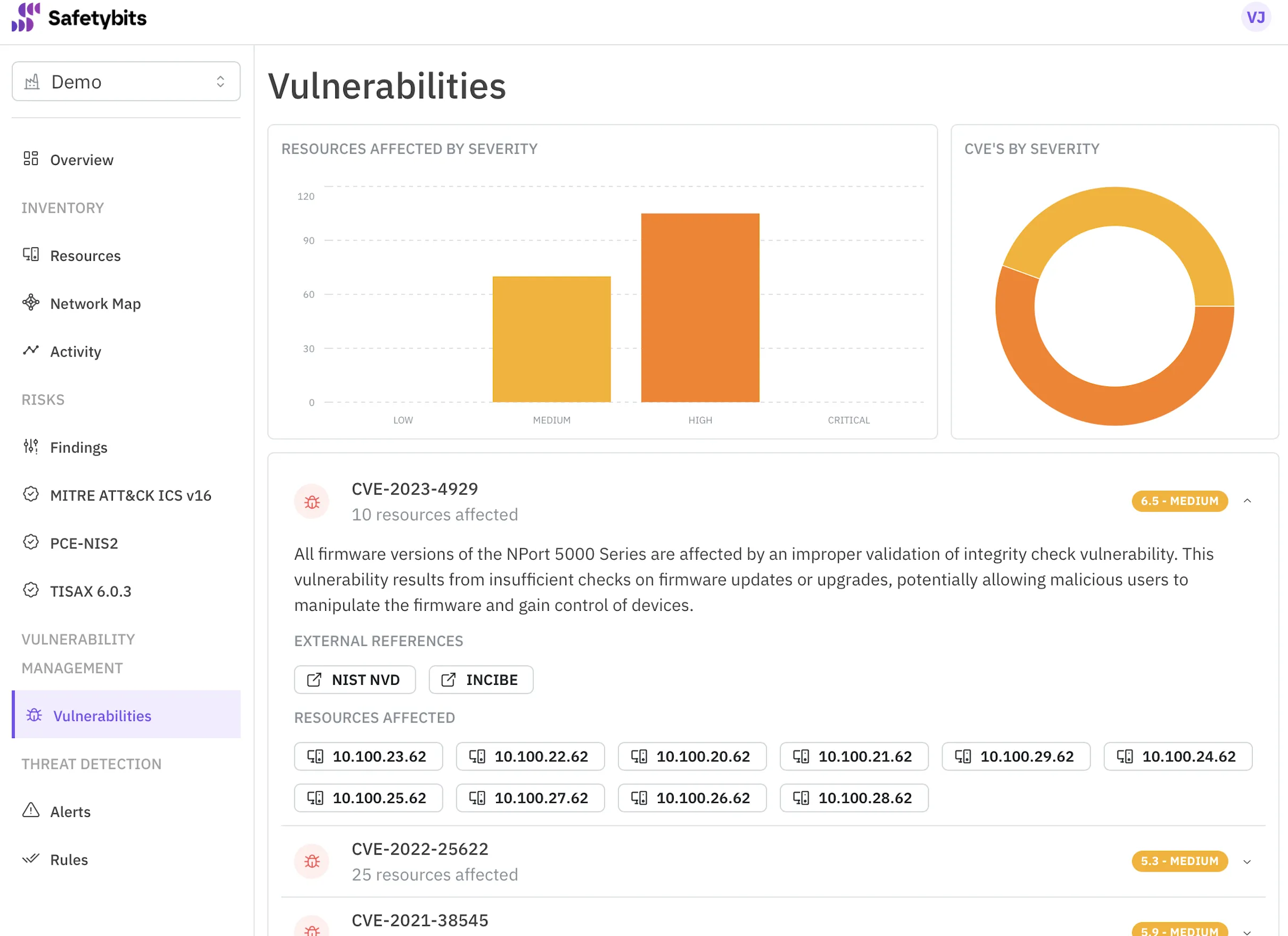

Todos esos dispositivos tendrán vulnerabilidades y requerirán actualizaciones de firmware. Un atacante podría acceder a uno de ellos y explotar cualquier vulnerabilidad conocida, ya que están conectados a la red.

Uno de esos dispositivos podría convertirse en un punto de entrada inesperado a tu red, o los atacantes podrían cambiar su configuración para afectar la producción. La situación da para especular ampliamente.

Lo que es seguro es que tendrás dificultades para investigar lo sucedido cuando ocurra un incidente de seguridad. Si el dispositivo no está registrado en el inventario, probablemente no pensarás en él durante tu investigación. Para cuando te des cuenta de lo que pasó, puede ser demasiado tarde.

¿Cómo ayuda un inventario automatizado?

Automatizar siempre es el primer paso para evitar errores manuales.

Un inventario automatizado generalmente depende de un agente que escanea periódicamente tu red, detectando y registrando todos tus dispositivos.

Con esta información, el agente puede proporcionar una imagen detallada y siempre actualizada de tu infraestructura. Es así de sencillo. No importa qué cambios realices; siempre estarán reflejados en tu inventario.

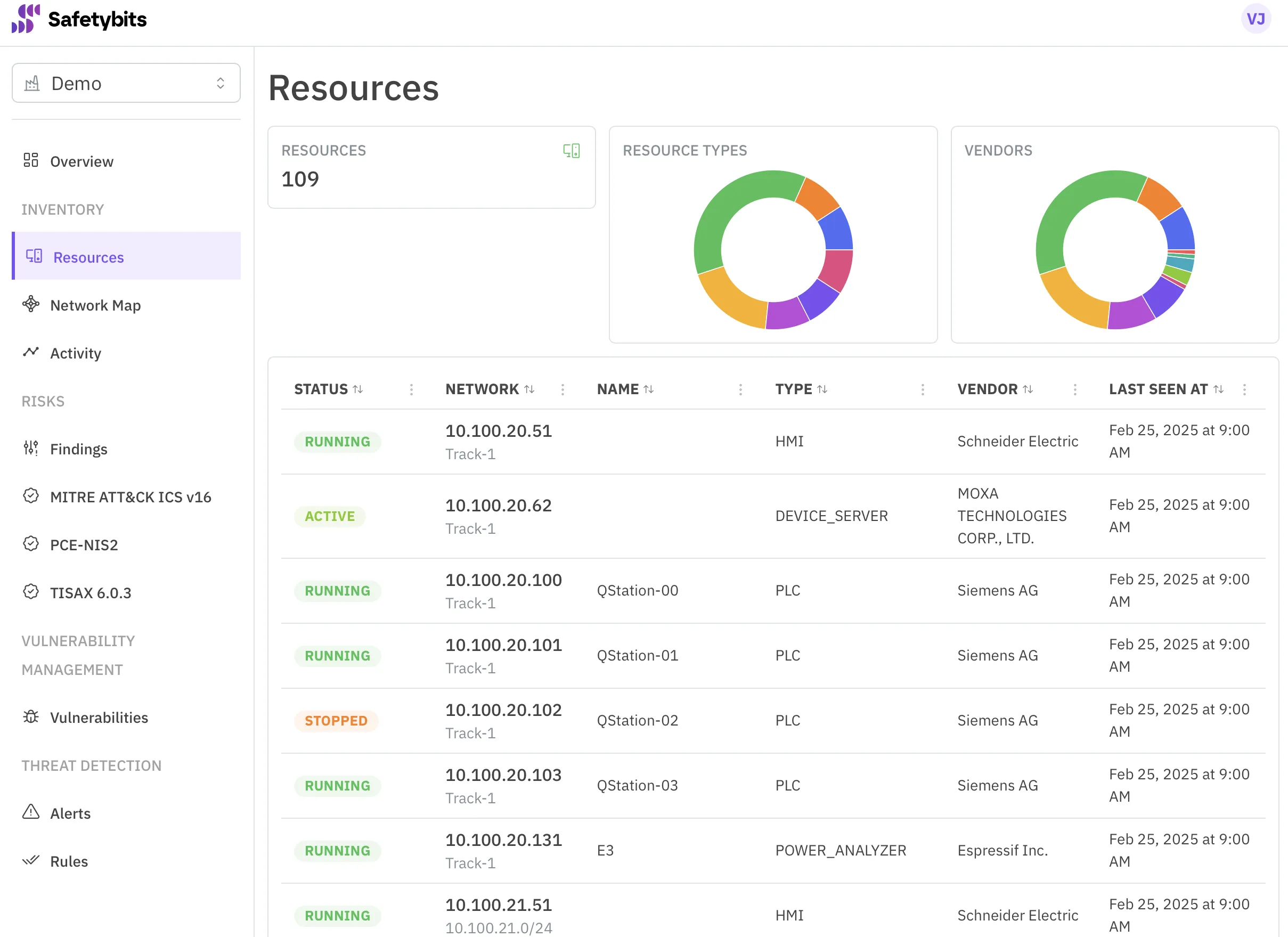

Si este agente sabe cómo comunicarse con tus dispositivos, puede recopilar metadatos, como modelos de dispositivos y versiones de firmware.

Esta información es clave cuando gestionas cientos de dispositivos. Enriquecer tu inventario con metadatos y hacerlo consultable convierte un inventario inmanejable en una herramienta útil.

Cuanto más detallado sea el contexto que pueda obtener el agente, más valioso será tu inventario. Aquí es donde las soluciones con soporte multimarcas destacan. Si puedes diferenciar un PLC de un Raspberry Pi directamente desde tu inventario, puedes identificar dispositivos sospechosos que no deberían estar ahí.

Más allá del inventario automatizado: inventario continuo

¿Es suficiente un inventario automatizado para los ingenieros de seguridad? Personalmente, no lo creo. Quizás por eso nadie se molesta en mantener un inventario actualizado; una simple lista de dispositivos aporta poco valor.

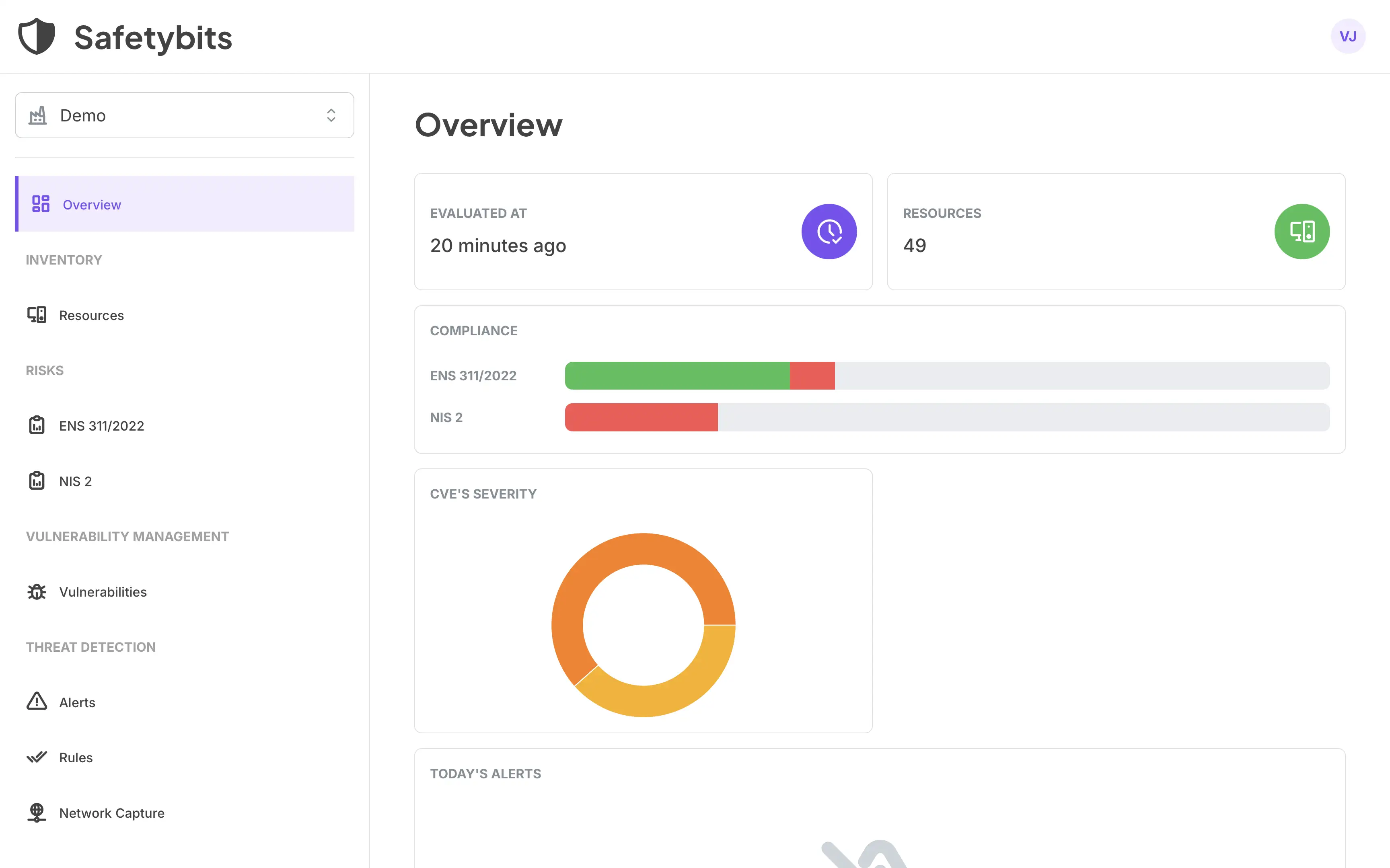

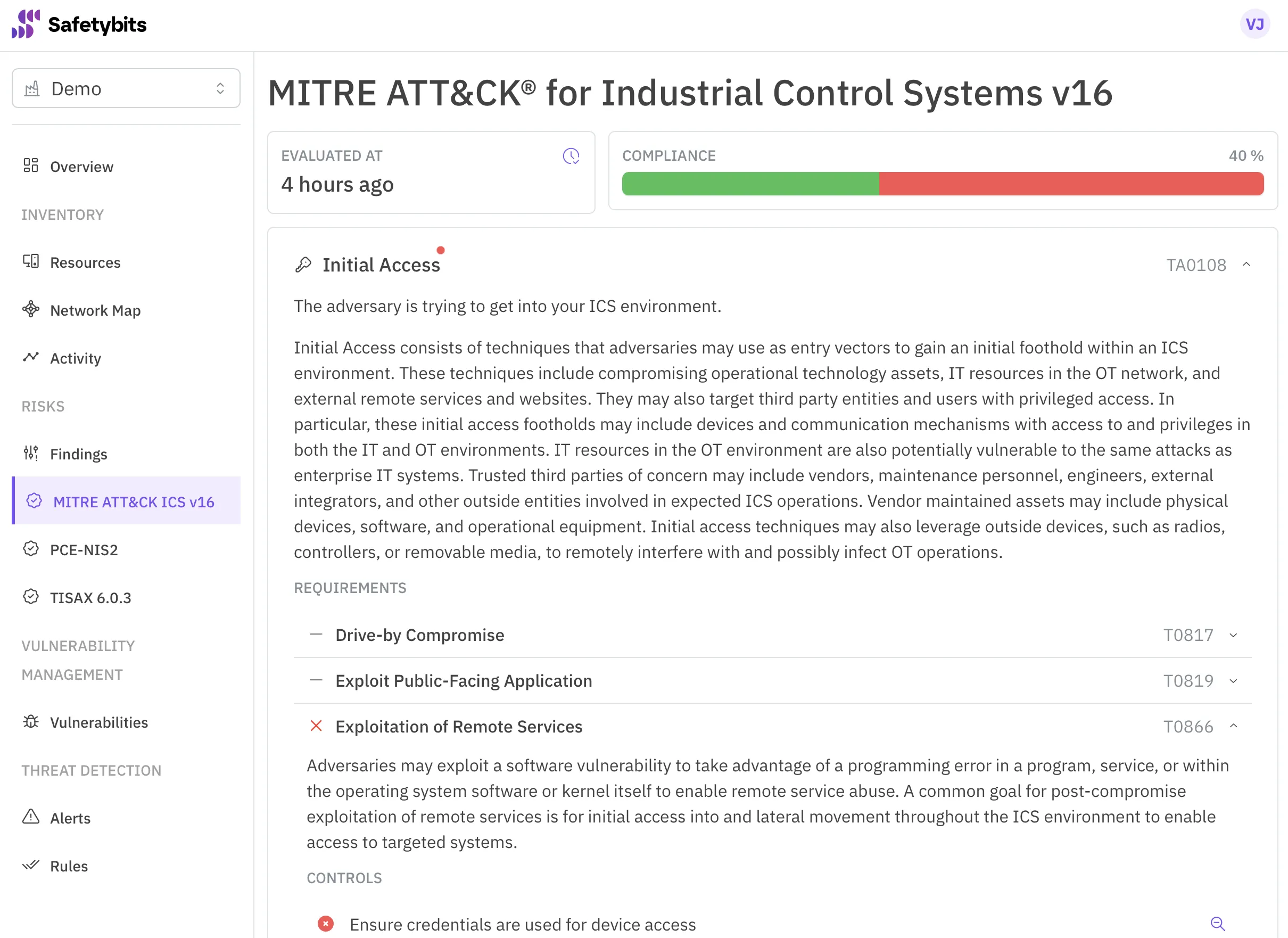

Sin embargo, cuando consideras los principios de OTSPM y correlacionas datos entre herramientas de seguridad para detectar más amenazas, las cosas cambian.

Dentro del marco de OTSPM, el inventario es la piedra angular de la seguridad.

Cuando integras tu inventario con la gestión de vulnerabilidades, cumplimiento y detección de amenazas, obtienes una nueva dimensión de contexto que acelerará tu priorización e investigación de incidentes de seguridad.

Habilitando hallazgos de seguridad accionables con metadatos

Es bueno si tu agente tiene soporte multimarcas y puede recopilar metadatos de todos tus dispositivos, pero es mejor si puedes tomar medidas a partir de toda esa inteligencia recopilada.

Exploramos dos ejemplos.

Si tu solución de inventario recopila el modelo y la versión de firmware de tus dispositivos, está a solo un paso de correlacionar esos datos con el feed de actualizaciones del fabricante. Esto te proporciona automáticamente una lista de dispositivos que necesitan una actualización de firmware, ayudándote a cumplir con los requisitos más comunes de conformidad.

Cuando se gestionan muchos dispositivos, es común dejar la configuración predeterminada sin cambios. Esto es peligroso si también se dejan intactos los credenciales predeterminados, ya que son los primeros que probará cualquier actor malintencionado. Verificar dispositivos que usan los credenciales por defecto es otra comprobación que un inventario puede realizar automáticamente.

Completando el inventario continuamente

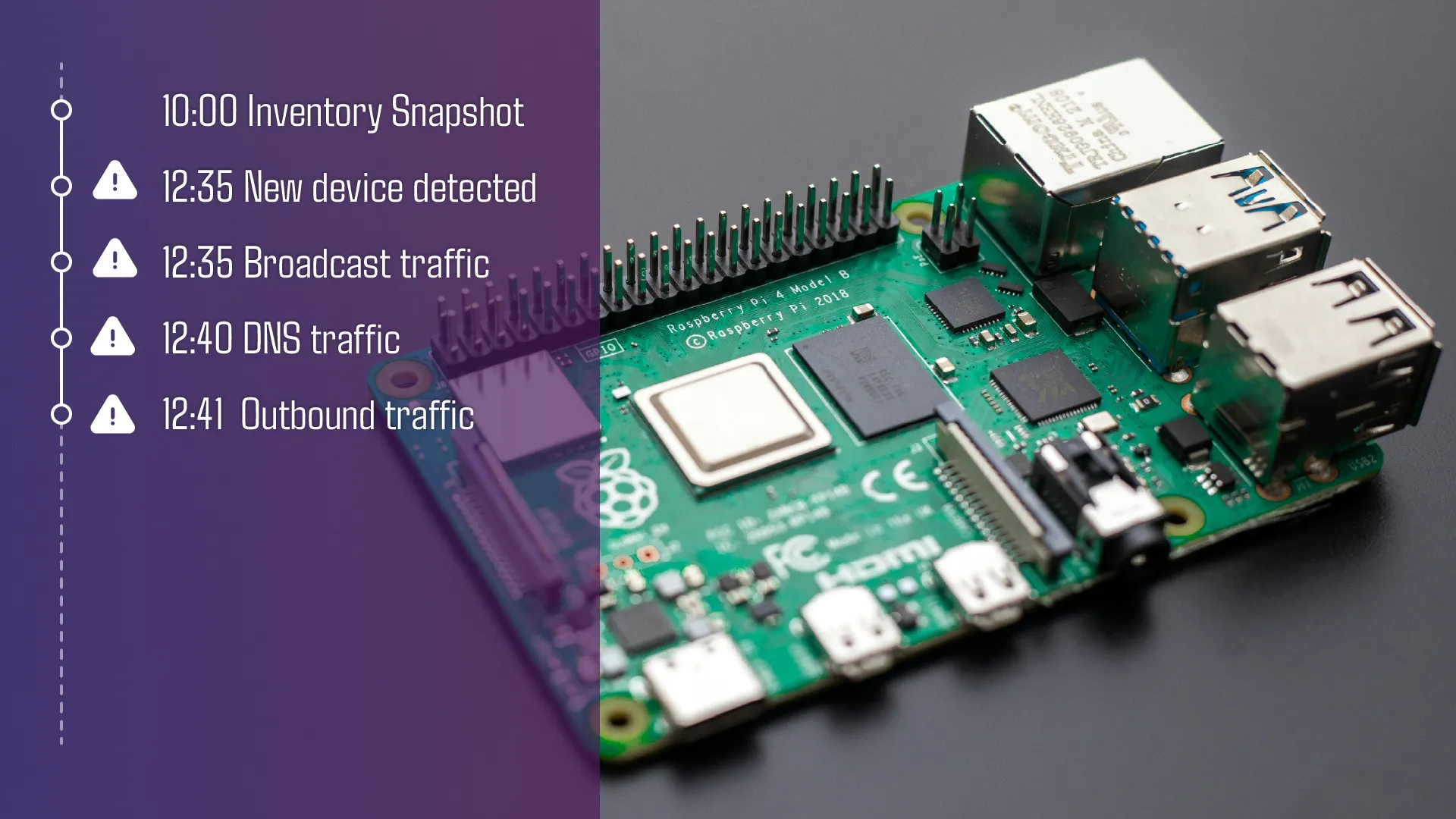

Los agentes de inventario realizan sus análisis periódicamente, una o dos veces al día, lo cual es suficiente para tener una visión general de tu infraestructura. Pero, ¿qué sucede con los dispositivos maliciosos que podrían conectarse intermitentemente para evitar ser descubiertos?

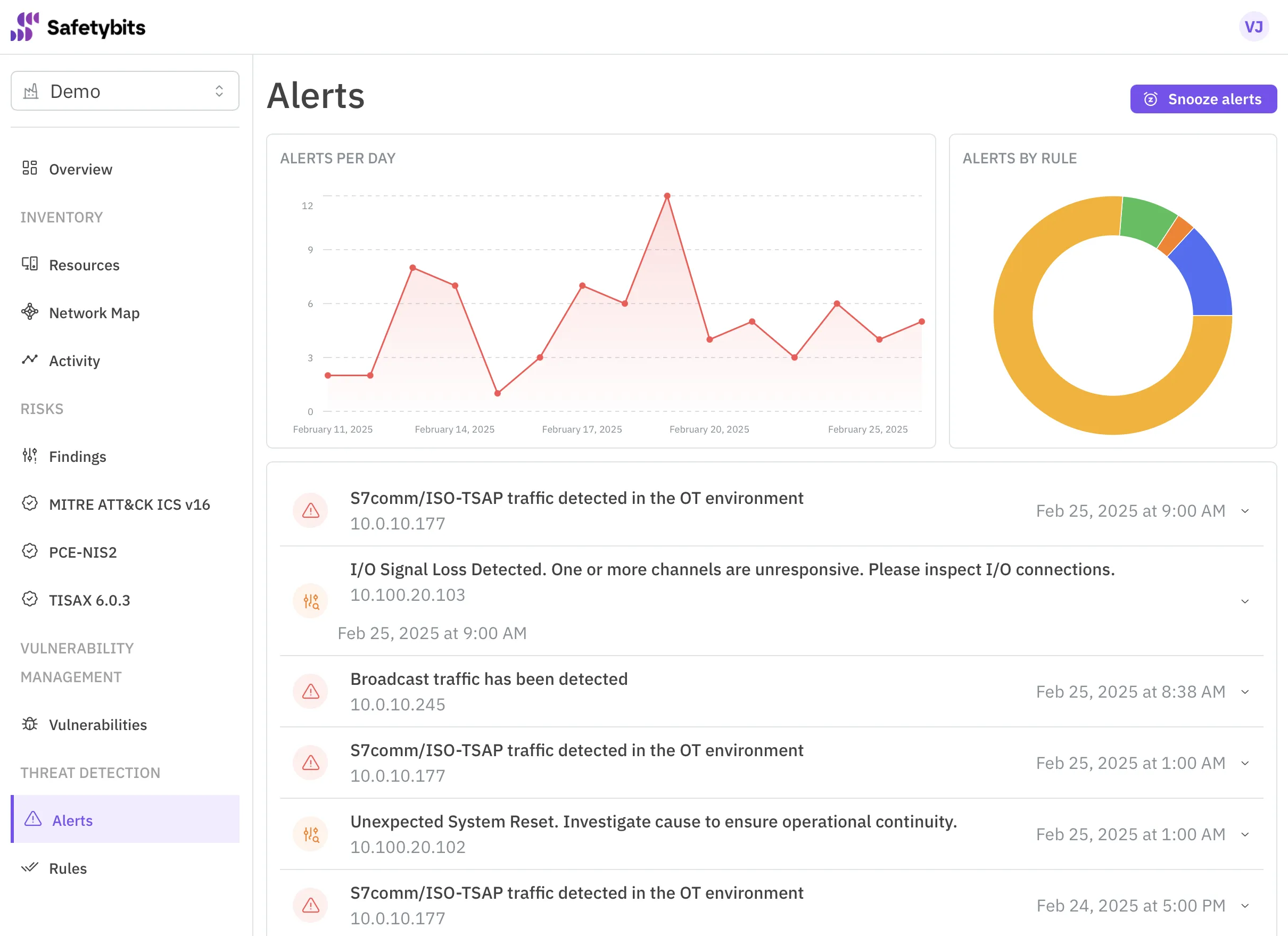

Ahí es donde entra en juego complementar tu inventario con detecciones de red.

La mayoría de las herramientas de detección de amenazas son independientes del inventario. Puedes recibir una alerta sobre un dispositivo no registrado en el inventario, y esa es toda la información que obtienes.

Si, en cambio, actualizas continuamente tu inventario con datos de la actividad de la red, tus alertas podrán incorporar el historial completo de tu dispositivo sospechoso. Por ejemplo, cuándo se vio por primera vez ese dispositivo o qué otras alertas están relacionadas con él.

Yendo un paso más allá, podrías configurar tu herramienta de detección de amenazas para que te alerten la primera vez que observe un nuevo dispositivo en la red. Así, podrías identificar y analizar dispositivos sospechosos tan pronto hablen en la red.

No es solo la escena, sino toda la película

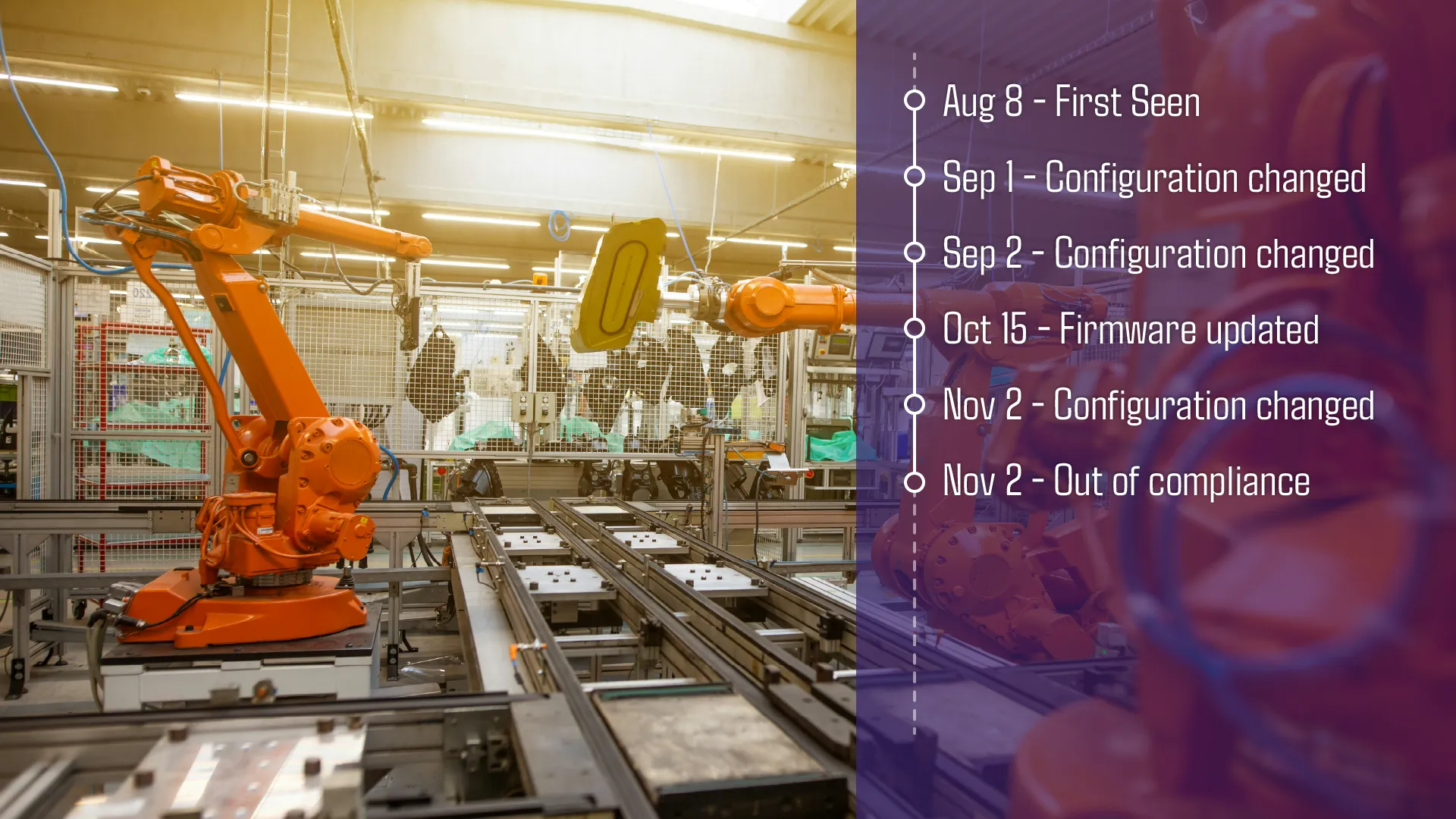

Imagina tener una línea de tiempo que muestre cuándo se vio un dispositivo por primera vez y todos los cambios de software y configuración que ha tenido desde entonces. ¿No te ahorraría mucho tiempo al investigar incidentes de seguridad?

registro de cambios es una tarea insoportable si se realiza manualmente. Sin embargo, es algo trivial para un inventario automatizado. La herramienta ya recopila los datos; solo necesita mostrarlos.

Con esa vista, podrías identificar fácilmente qué cambio hizo que un dispositivo quedara fuera de cumplimiento o detectar el momento en que un atacante comprometió un dispositivo.

Conclusión

Los inventarios manuales aportan poco valor y son tediosos de mantener. Debido a esta falta de motivación, a menudo se vuelven obsoletos.

Sin embargo, esta es una forma peligrosa de pensar. No puedes proteger lo que no puedes ver, por lo que los inventarios deben reflejar la realidad de una implementación.

El inventario es la piedra angular de la seguridad y se vuelve invaluable cuando se actualiza continuamente y se integra con el resto de las herramientas de seguridad.

La industria está adoptando nuevas tecnologías a un ritmo vertiginoso. Sin embargo, también necesita adaptarse a los cambios en el panorama de la seguridad. Aquí es donde las herramientas OTSPM están liderando el camino para mantener las implementaciones industriales seguras.

Expande tu alcance con OTSPM

Cuanto más estrecha sea tu visión, menos riesgos podrás detectar. Descubre como una plataforma OTSPM correlaciona datos para expandir tu alcance.

Descubre más →